ランサムウェアとは?

ランサムウェアはサイバー攻撃者が金銭目的で使用するマルウェアの一種と定義され、要求した身代金をデータやシステムの所有者が支払うまで、それらへのアクセスを遮断します。さらに、所有者が支払わない場合、サイバー犯罪者は機密データを公開または開示すると脅迫します (一般に「データ窃取」または「二重脅迫型ランサムウェアスキーム」と呼ばれています)。ランサムウェアには複数の種類がありますが、最も一般的で壊滅的な結果をもたらすのは、マルウェアがクリプトウイルス脅迫を使用してファイルを暗号化するタイプです。つまり、攻撃者が保有する数学的な鍵なしでは、ファイルの暗号化を解除できなくなります。ファイルのロック解除は、セキュリティ専門家でもできません。通常、被害者には暗号化されたことが通知され、ビットコインなどの追跡不能な通貨で身代金を支払うように要求されます。専門家が2031年までに2秒に1回の頻度で組織へのランサムウェア攻撃が発生すると予測する中で、組織のサイバーレジリエンスを高めるランサムウェアの予防、検知、復旧戦略の人気が高まっています。

ランサムウェアの種類とは?

個人、グループ、そして国家までもが、世界中の人や組織を標的にしたランサムウェアを作成し、攻撃を開始しています。サイバー犯罪者は従来のランサムウェア攻撃に加え、二重脅迫型ランサムウェアのスキーム (データの復号に対する支払いと窃取したデータの漏洩を行わないことに対する支払いの2つの身代金を求めるもの) や三重脅迫型ランサムウェア (標的の組織に2度の身代金支払いを要求するだけでなく、被害組織の顧客へも身代金を要求するもの) も仕掛けています。

最も一般的なランサムウェアの種類には、以下のようにマルウェアの動作を示す名前が付いているものもあります:

- Crypto: この種のランサムウェアはデータやファイルを暗号化した後で、攻撃者が被害者に対し、情報を復号するための鍵と引き換えに身代金の支払いを要求します。有名な例としては、WannaCryやPetyaなどがあります。

- Locker: この種のランサムウェアは、システムやアプリケーションから人を締め出し、使用不能にするように設計されています。有名な例はLockyです。

- サービスとしてのランサムウェア (RaaS): この種のランサムウェアは、専門家や専門組織 (通常はダークウェブ上に存在する) からオンデマンド形式で入手することができ、コードだけでなく、身代金から一定のパーセントを支払う代わりに被害者からうまく支払いを受け取るために必要な情報も提供します。有名な例はREvilです。

その他にも、スケアウェアやリークウェアなど、大量のポップアップや機密データのオンラインへの流出を防ぐためにユーザーや企業が支払いを行うよう仕向ける、フィッシングメールと連動して開始するマルウェア攻撃があります。

ランサムウェアの危険性とは?

ランサムウェア攻撃は近年急速に増え、手口がますます巧妙になり、その修復にコストがかかるようになっています。標的データであり、それは組織の最も貴重な資産であると同時に、サイバー犯罪者が狙いを定めれば最も脆弱な資産でもあります。攻撃者は、金融機関、医療機関、政府機関など、日常業務に必要な貴重な機密データを大量に所有している組織を選ぶ傾向にあります。これまでになく多くの人々がリモートで働いているため、ランサムウェアの脅威が高まり、攻撃者はデータのロック解除にさらに高額な身代金を要求しています。

ランサムウェアの影響範囲が拡大するにつれ、ランサムウェアの危険性も増大しています:

ランサムウェア攻撃の成功が危険なのは、これにより以下の点で組織に多大なコストが発生するためです:

- 収益の損失

- 生産性の低下

- ブランドの評判低下

- 顧客やパートナーからの信頼の喪失

ランサムウェアの仕組みとは?

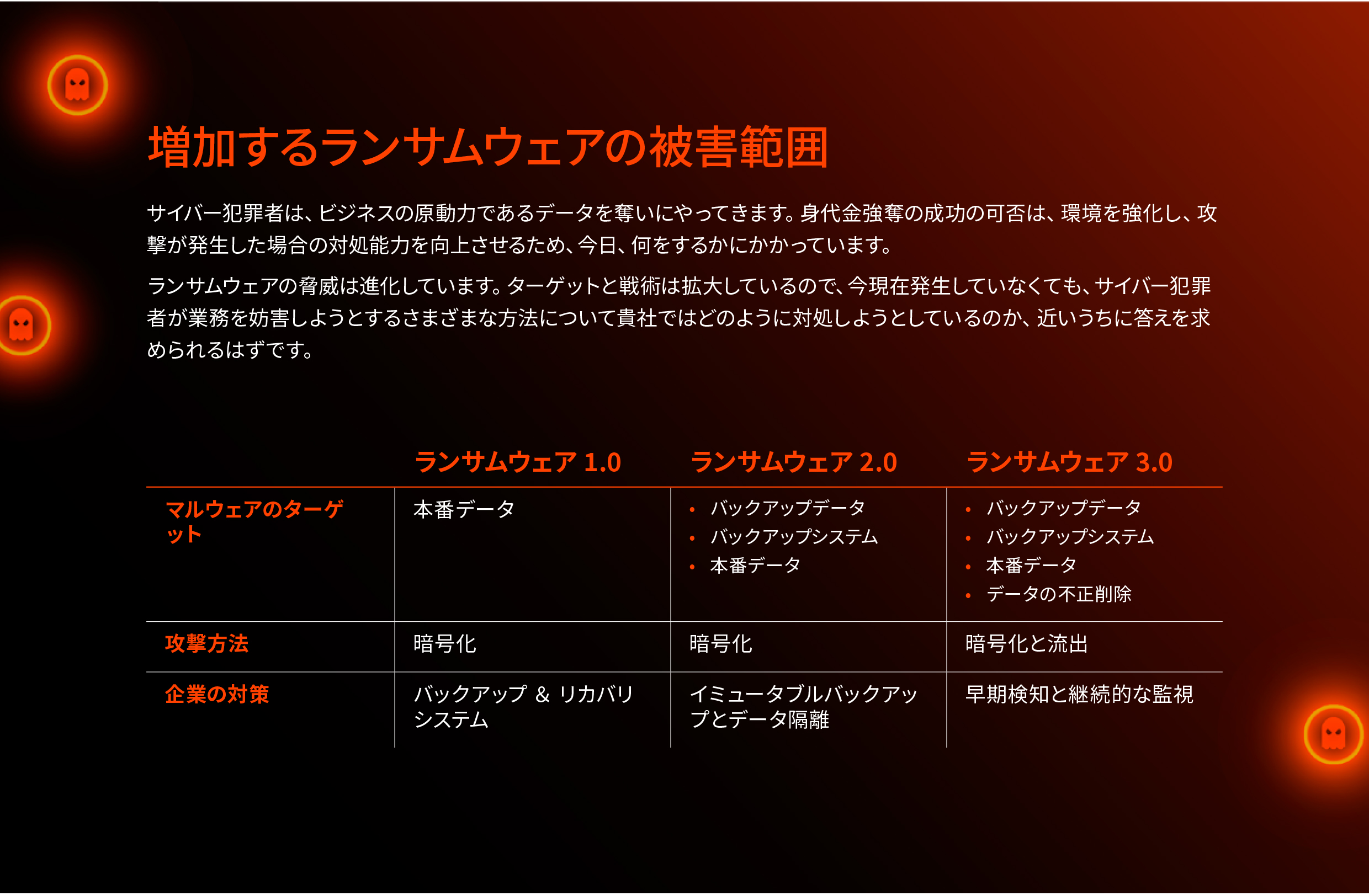

今日のビジネスの成功は、堅牢なデジタル機能に依存しています。サイバー犯罪者は、ランサムウェア攻撃によって組織のデータ依存を悪用します。このタイプのマルウェアは、多くの場合、不正なリンクをユーザーにクリックさせるフィッシング攻撃や、既存のシステムソフトウェアの脆弱性を通して組織に侵入します。いずれの場合も、ランサムウェアはデータを暗号化またはロックした後、攻撃者はその復号化またはロックを解除するためのデジタルキーと引き換えに金銭の支払いを要求します。多くの場合は暗号通貨を用いて組織が支払う対価のことをランサム (身代金) と呼ぶことから、このマルウェアにランサムウェアという名前が付けられました。さらに、サイバー犯罪者は独創的で、絶えず新種のマルウェアを開発し、侵入したシステムを暗号化して金銭的な利益を得ています。攻撃者は大きな報酬を求めているため、サイバー犯罪者は、本番システムとデータの攻撃に加えて、バックアップデータやインフラストラクチャも標的にしています。

ランサムウェアについて組織が知っておくべきことは、以下のとおりです:

- サイバー犯罪者は現在、バックアップデータを積極的に狙い、データを完全にコントロールするか、最悪の場合、破壊して業務を停止させる可能性があります。彼らはチームが保険とみなしていることの多いバックアップを「負債」に変えられることを理解しています。

- レガシーバックアップ製品は、サイロ間でより多くのデータを収集し保存するため、データの断片化は、多くのインフラをランサムウェア攻撃にさらす攻撃対象領域を拡大させます。

- レガシーのバックアップソリューションはランサムウェア攻撃に対してイミュータビリティが提供されない場合が多く、時にはサイバー犯罪者の最初の犠牲となることもあります。

- 早期の検知は、ランサムウェアによる被害を最小限に抑えることに繋がります。外部の攻撃者に対する警戒には、悪意のある行為の検知、ほぼリアルタイムでの異常発見、アラートを用いた即時通知を行うため、人工知能や機械学習 (AI/ML) を活用した最新のデータセキュリティとデータ管理を使用することも含まれます。

- 事態が悪化したときは迅速にバックアップから復元する必要がありますが、復旧されたデータは確実にクリーンでなければなりません。通常はバックアップをリストアする前に、バックアップデータの復旧前に、マルウェア、脆弱性、その他の脅威を識別するクリーンルーム環境で除染されます。これにより、リストア後にすぐに脅威が再開することがなくなります。

- バックアップとリカバリの長いサイクルがランサムウェアの苦痛に加わります。すべてのデータを復旧できない場合、欠落したデータを再入力/再作成する必要があり、完全な運用復帰に大きな影響を与える可能性があります。

いつ誰に攻撃されるかに関係なく、ランサムウェア攻撃が成功してしまうと、勝ち目はありません。身代金を支払うかどうかに関わらず、業務に何らかの影響を受け、早期に対処しなければ風評被害を受けることにあります。そして、多くの場合、データは戻ってこないので、専門家は身代金を支払わないように助言します。

ランサムウェアがどのように動作し、どのように対抗されたかを示す良い例が、Sky Lakes Medical Centerの事例です。

ランサムウェアはどのように拡散するのか?

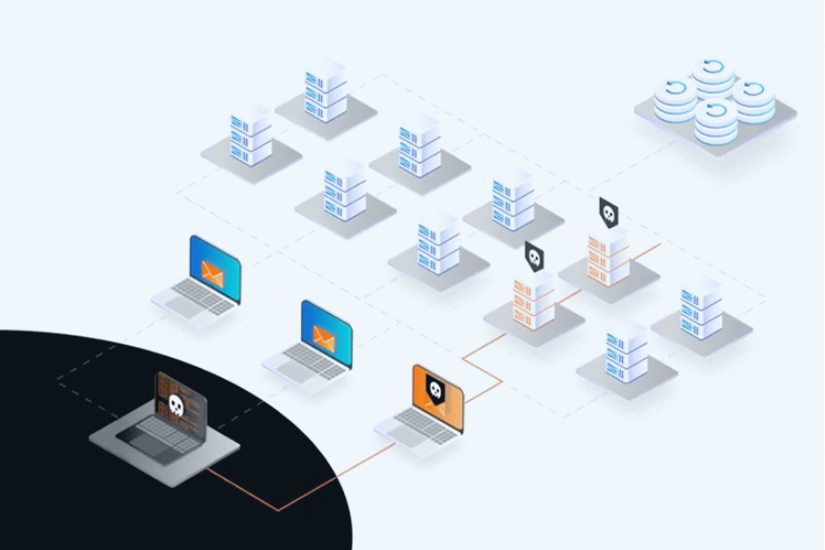

兵士を要塞に侵入させる有名なトロイの木馬のように、ランサムウェアはハッカーが他のコンピューター、サーバー、デバイスなどを乗っ取ります。ウイルスと同様に、IT環境に侵入したランサムウェアは東西トラフィックによって、速やかに他のシステムに拡散します。

サイバー犯罪者は人の間違いを期待しています。そのため、ランサムウェアがシステムに感染する主な方法は、Eメールによるフィッシング攻撃です。通常、マルウェアの一種であるランサムウェアが含まれたEメールには、悪意のある添付ファイルや不正なWebサイトへのリンクが含まれています。感染したソフトウェアがそこからダウンロードされ、ユーザーの同意も認識もなく、システムやデバイスにインストールされます。ネットワークに侵入したランサムウェアは、悪用されたシステムを通じてネットワーク全体に広がり、他の企業にも感染する可能性があるため、現在ではこの攻撃モードを「アイランドホッピング」と呼んでいます。このシナリオでは、既にランサムウェアに侵入された組織が知らないうちに内部システムから顧客やパートナーのシステムにマルウェアを起動し、結果的に別の組織に「ホップ」します。このアプローチにより、サイバー攻撃者は新たな攻撃を開始しなくても新しい被害者を手に入れることができます。

残念ながら、マルウェアがどこにどのように出現するかは目まぐるしく変化するため、企業は新しい攻撃の可能性に逐一対抗することは不可能です。企業がランサムウェアから防御するための包括的で近代的なデータセキュリティとデータ管理ソリューションを必要とするのはそのためです。

ランサムウェアはどの程度広がっているのか?

大まかな推測では、ランサムウェアは最も急速な広がりを見せているサイバー犯罪で、年々指数関数的に増加しています。ランサムウェアは、医療業界と金融業界で特に蔓延しています。その理由は、これらの業界のシステムに保存されているデータが機密情報であり、邪悪な攻撃者がダークウェブなどに販売できる利用価値の高い情報と見なされているからです。

Cybersecurity Venturesは、2031年までにはランサムウェアが2秒に1回の速さで企業、消費者、デバイスを攻撃するようになると予測しています。攻撃の成功による推定コストには、ダウンタイムによる経済的損失、生産性の低下、および風評被害が含まれます。その損失は、2031年には年間2,650億ドルに達すると推定されています。

ランサムウェア攻撃を回避または防止できるのか?

ランサムウェア攻撃による業務停止を回避し、攻撃を阻止するため、組織は事前対策を講じることができます。

具体的には、ランサムウェア防止戦略をゼロトラストのセキュリティ原則や高度な脅威インテリジェンスおよび検知と組み合わせ、サイバー攻撃からデータを守ります。攻撃が成功した場合にデータを迅速に復旧する必要をなくすため、ランサムウェア対策ではデータの保護とサイバー脅威の検知の両方を行います。

今や、組織が「もし」ランサムウェア攻撃を受けたらではなく、「いつ」ランサムウェア攻撃を受けるかの問題であることが広く認識されるようになっており、ランサムウェアのインシデントがビジネスに与える影響と時間は、バックアップをどのように設計されているかに大きく依存します。

効果的なランサムウェア防止戦略には、次のようなものがあります:

- バックアップデータとシステムの保護: 企業は、データにグローバルな可視性を提供するように設計された最新のバックアップと復旧ソリューションに投資したいと考えるでしょう。このようなソリューションには、厳しいRTO (目標復旧時間) やRPO (目標復旧時点) とランサムウェア攻撃を未然に防ぐセキュリティ要件とのバランスを取る柔軟なデータ隔離機能だけでなく、イミュータブルスナップショット、データの暗号化、WORM (Write Once, Read Many)、設定の監査やスキャン、耐障害性機能も備えた、最小権限と職務分離などのゼロトラストのセキュリティ原則を含む必要があります。

- 不正アクセスの削減: ランサムウェア対策機能を搭載した最新のデータセキュリティとデータ管理ソリューションを使ってデータへのアクセスを制限することで、組織はデータの盗難や損失を抑えることができます。これらの機能には、多要素認証 (MFA)、修正の監視 (変更に対する4-Eyes承認)、細かい単位でのRBAC (ロールベースのアクセス制御) などが挙げられます。

- 攻撃の検知: 最新のバックアップと復旧ソリューションを導入している組織は、人工知能や機械学習 (AI/ML) を活用した新しい組み込みのランサムウェア対策機能も利用することができます。脅威インテリジェンスやスキャンで異常検出を行うこの新たなテクノロジーは、ランサムウェア攻撃が進行しているかどうかを迅速に判断して自動でアラートを出す上で役立ちます。さらに、最新のデータセキュリティとデータ管理プラットフォームに備わっているサイバー脆弱性の検知機能は、ランサムウェア攻撃への対抗を支援します。

- APIによるセキュリティ体制の強化: 事前組み込み型でカスタマイズ可能な技術連携を作成することでランサムウェアを阻止できるよう、主なセキュリティベンダーは協力しています。さらに、フットプリントが小さいものの拡張可能なデータセキュリティとデータ管理プラットフォームによって、攻撃対象領域を狭めることができます。

ランサムウェアを検知できるのか?

ランサムウェアの検知は、サイバー犯罪者が多額の報酬を得るのを阻止する上で効果的な手段となりつつあります。堅牢なデータセキュリティおよびデータ管理ソリューションを導入している組織は、導入していない組織よりもランサムウェア攻撃をより的確に検知することができます。AMやMLのテクノロジーを使用したほぼリアルタイムの異常検出と自動アラートの組み合わせにより、異常なデータやシステムの挙動、通常の挙動とは異なるパターンを迅速に発見してIT担当に知らせることで、チームはランサムウェア攻撃を検知することができます。

ランサムウェアの早期検知が重要なのは、組織を以下の点で支援するためです:

- 身代金支払いの回避

- データ損失の防止

- ダウンタイムとデータ損失の抑制

- SLAの遵守

ランサムウェアは除去できるのか?

ランサムウェアの除去、つまり身代金を受け取ることを明白な目的として記述された悪意のあるコードを取り除くことは、最新のバックアップと復旧インフラを導入するといったランサムウェア対策を講じている組織であれば可能です。また、身代金の支払いに応じた組織もランサムウェアの除去は可能です。ただし、侵害を受けた調査対象の組織は、身代金を支払ってもすべてのデータを取り戻すことができなかったと認めています。

ランサムウェアを除去するプロセスには通常、以下のものが含まれます:

- 侵害された単一または複数のシステムを内外のネットワークから隔離

- 重大度を調査するためのスキャンとフォレンジックス

- 復号化ツールの入手

- バックアップからの復旧とリストア

- ランサムウェアの復旧機能が内蔵された堅牢なバックアップと復旧の導入

ランサムウェアに対抗することは可能か?

はい。多くの組織がしているように、攻撃者に身代金を支払ってデータのロックを解除する「鍵」を手に入れることもできます。しかし、これは高くつき、風評被害を受けます。代わりに、攻撃対象にならないようデータを守るために組み込まれているランサムウェアの保護、検知、復旧機能を備えた最新のデータセキュリティとデータ管理プラットフォームがあれば、ITチームは攻撃者の攻撃を阻止し、身代金を支払わないという選択肢も選ぶことができます。

強力なランサムウェア復旧ソリューションを使用すると、ランサムウェアに感染していないクリーンなシステムを立ち上げて、データを正常に復元できます。これにはイミュータブルな読み取り専用状態のバックアップスナップショットが含まれており、バックアップデータに直接アクセスしたり、外部アプリケーション用にマウントしたりすることがないため、データの安全性が保たれます。最高のソリューションは、ランサムウェアがイミュータブルなスナップショットに感染するのを防止します。バックアップ用のWORM (Write Once, Read Many) やゼロトラスト機能では、特定のロールが選択したジョブに対して変更不可のDataLockポリシーを設定することも可能です。それぞれに時間的な制約があり、削除不可のデータ保護を適用できます。

ランサムウェア攻撃から復旧する方法とは?

ランサムウェア攻撃からの復旧を検討している組織は、最新のデータセキュリティとデータ管理ソリューションのイミュータブル (変更不可の) スナップショットや隔離データを使用し、大量の非構造化データ、VM (仮想マシン)、データベースをいつでもどこでも大規模にリストアすることができます。

ランサムウェアからの復旧は、サイバー攻撃者が支払いを受けるために暗号化して窃取したデータへのアクセスを迅速かつ柔軟に取り戻す手段であるため、サイバーレジリエンス戦略には欠かせません。

ランサムウェアのコストはどれくらいか?

Cybersecurity Venturesは、2031年までにランサムウェアのコストが年間2,650億ドルになると予測しています。この損害の見積りには、ダウンタイムによる経済的損失 (電子商取引の収益など) のほか、業務の生産性低下や風評被害も含まれます。攻撃の被害額が大きいため、組織は最新のデータ管理ソリューションによってランサムウェアを予防するようになっています。

ランサムウェア攻撃の例

ランサムウェアの攻撃者は通常、既知の特定のシグネチャを持つマルウェアを作成します。ランサムウェア攻撃の例には、次のようなものがあります: REvil/Sodinokibi、Hades、DoppelPaymer、Ryuk、Egregor、BadRabbit、BitPaymer、Cerber、Cryptolocker、Dharma、GandCrab、Locky、Maze、MeduzaLocker、NetWalker、NotPetya、Petya、SamSam、WannaCry

ランサムウェア攻撃から復旧するためのCohesityの最新アプローチ

Cohesityのデータセキュリティとデータ管理は、サイバーレジリエンスを強化し、組織が身代金の支払いを回避できるよう支援します。

サイバー犯罪者は、バックアップにあるデータを狙って窃取することが多くなっています。Cohesityは、バックアップやデータがランサムウェアの被害に遭わないよう、最新の多層的な対策を行っています。Cohesityのゼロトラスト原則に基づくイミュータブルなアーキテクチャは、バックアップデータの暗号化、改ざん、早期の削除を確実に防止します。Cohesityは、AL/MLの技術を使用して、データを可視化し、異常がないか継続的に監視します。最悪の事態が発生した場合、Cohesityは、マルチクラウドを含めたグローバルなフットプリントからクリーンデータのコピーを探し出し、瞬時にアクセスを復旧してダウンタイムを最小限に抑えます。

保護: DataLock (WORM)、RBAC (ロールベースのアクセス制御)、仮想データ隔離、耐障害性、多要素認証と組み合わせたイミュータブルなバックアップスナップショットにより、バックアップデータが標的になるのを阻止します。

検知: AIとMLによるインテリジェンスでパターンを確立し、異常を自動的に検知して報告します。

迅速な復旧: シンプルな検索と任意の時点への大規模で迅速な復旧によってビジネスを迅速に再開します。Cohesity独自のインスタントマスリストアは、大量の非構造化データ、数百台の仮想マシン (VM)、大規模なデータベースを迅速に復旧し、ダウンタイムを短縮します。

詳しくは、ランサムウェア対策ガイドをダウンロードしてください。