Qu’est-ce qu’une attaque par ransomware ?

On appelle attaque par ransomware le code logiciel malveillant et les actions qu’un individu, un groupe ou un état-nation utilise pour chiffrer les données électroniques ou les systèmes d’une autre personne ou d’une autre entreprise afin de les rendre inutilisables, à moins que la victime ne paie la somme d’argent demandée par l’attaquant (« la rançon ») pour les récupérer.

Les ransomwares sont des logiciels malveillants créés spécifiquement par des auteurs de menaces pour exploiter les vulnérabilités technologiques et humaines à des fins lucratives. Les attaques par ransomware ont évolué (des attaques sur les systèmes de production et de sauvegarde à l’exfiltration de données) et se sont multipliées, car de plus en plus d’entreprises paient pour obtenir les clés de décryptage nécessaires au déverrouillage de leurs données. Les attaques par ransomware les plus réussies ont fait perdre des millions d’euros aux entreprises du monde entier.

Comment les attaques par ransomware se produisent-elles ?

Les attaques par ransomware se produisent parce que les personnes et les systèmes sont vulnérables. Les cybercriminels sont inventifs et patients. Ils ciblent en permanence les ressources numériques avec des ransomwares jusqu’à ce qu’ils trouvent un moyen d’y accéder, notamment lorsque quelqu’un clique sur un lien ou une pièce jointe infectée (attaque par hameçonnage), grâce à des identifiants compromis, ou parce qu’ils découvrent une faille dans le système. Chaque personne et chaque entreprise qui s’appuie sur la technologie numérique est une cible potentielle de ransomware. Voilà donc comment les attaques par ransomware se produisent.

Comment prévenir les attaques par ransomware et s’en protéger ?

Les meilleures façons de prévenir les attaques par ransomware et de s’en protéger sont de mettre en place des personnes, des processus et des technologies pour défendre les données sensibles. Citons notamment :

- Éduquer et former les employés pour les sensibiliser aux ransomwares et renforcer la prévention

- Établir un plan de prévention des ransomwares et le travailler

- Utiliser des solutions de cybersécurité basées sur l’intelligence artificielle (IA)/le machine learning (ML)

- Moderniser les solutions de sécurité et de gestion des données grâce à une sauvegarde et une récupération pilotées par le ML/l’IA

Comment récupérer suite à une attaque par ransomware

Une attaque par ransomware réussie n’est pas forcément catastrophique pour une entreprise.

En cas de violation de la cybersécurité, les entreprises qui bénéficient de solutions modernes de sécurité et de gestion des données peuvent récupérer rapidement leurs données à grande échelle et refuser de payer une rançon. Les capacités de récupération instantanée leur permettent en effet de restaurer rapidement des centaines de machines virtuelles (VM), de grosses bases de données ou de larges volumes de données non structurées, instantanément, à grande échelle, à n’importe quel point dans le temps et à n’importe quel emplacement. Elles sont certaines que les données utilisées pour récupérer rapidement sont également exemptes de ransomware potentiel, car un moteur de ML intégré peut recommander la dernière copie propre connue à restaurer. Cela permet non seulement d’éviter de réinjecter des logiciels malveillants, mais aussi de réduire le temps de récupération et, le cas échéant, de récupérer vos données directement sur place, sur la même plateforme, sans avoir à démarrer un nouveau serveur ou une nouvelle base de données. C’est aussi un gain de temps pour l’analyse des preuves.

Comment se défendre contre les attaques par ransomware

Les entreprises dotées d’un système de sauvegarde et de récupération moderne et robuste se défendent mieux contre les attaques par ransomware, car elles ont une visibilité globale de leurs données et une sécurité avancée basée sur les principes du Zero Trust. Des capacités telles que les snapshots inaltérables, le chiffrement des données, le write once, read many (WORM), l’audit et l’analyse de la configuration, la tolérance aux pannes, la protection contre les menaces et l’isolation flexible des données protègent davantage leurs environnements.

Les entreprises dotées d’une gestion des données moderne réduisent les risques de vol et de perte de données en empêchant plus efficacement les accès non autorisés grâce à l’authentification multifacteur (MFA), à la modification surveillée et au contrôle d’accès granulaire basé sur les rôles (RBAC).

Comment détecter une attaque par ransomware

Les entreprises peuvent mieux détecter les attaques par ransomware en utilisant une solution de sécurité et de gestion des données alimentée par l’intelligence artificielle et le machine learning (IA/ML).

Ces capacités offrent une détection d’anomalies avancée ainsi qu’une veille et une analyse des menaces qui permettent d’identifier rapidement des modèles inhabituels susceptibles de révéler une attaque par ransomware et d’alerter automatiquement les équipes. Une plateforme dotée d’API extensibles est également utile pour défendre les données contre les ransomwares. Les équipes peuvent en effet facilement intégrer d’autres capacités de détection pour contrer les attaques par ransomware, notamment l’analyse de virus, le masquage de données, l’analyse des journaux d’audit des fichiers et la classification des données.

Pourquoi les attaques par ransomware sont-elles de plus en plus fréquentes ?

La popularité croissante des attaques par ransomware est liée à trois tendances économiques :

- Stratégies de travail hybrides — Les attaques par ransomware se sont multipliées lorsque les entreprises ont été contraintes de prendre en charge leurs employés à domicile. Les attaquants ont découvert de nouvelles vulnérabilités au niveau des terminaux, ceux-ci n’étant plus aussi bien sécurisés que dans les environnements de bureau.

- Adoption des crypto-monnaies — Les acteurs malveillants lancent généralement des attaques par ransomware de manière anonyme, puis exigent des paiements intraçables pour collecter facilement la rançon. Même si les crypto-monnaies font l’objet d’une surveillance accrue, les attaques par ransomware sont de plus en plus fréquentes et rapides.

- Augmentation des paiements de rançons — Des acteurs malveillants se sont enrichis grâce aux entreprises prêtes à payer pour récupérer leurs données. Ce comportement encourage d’autres cybercriminels à se lancer dans le domaine des ransomwares.

Histoire des attaques par ransomware : exemples des plus grandes attaques par ransomware

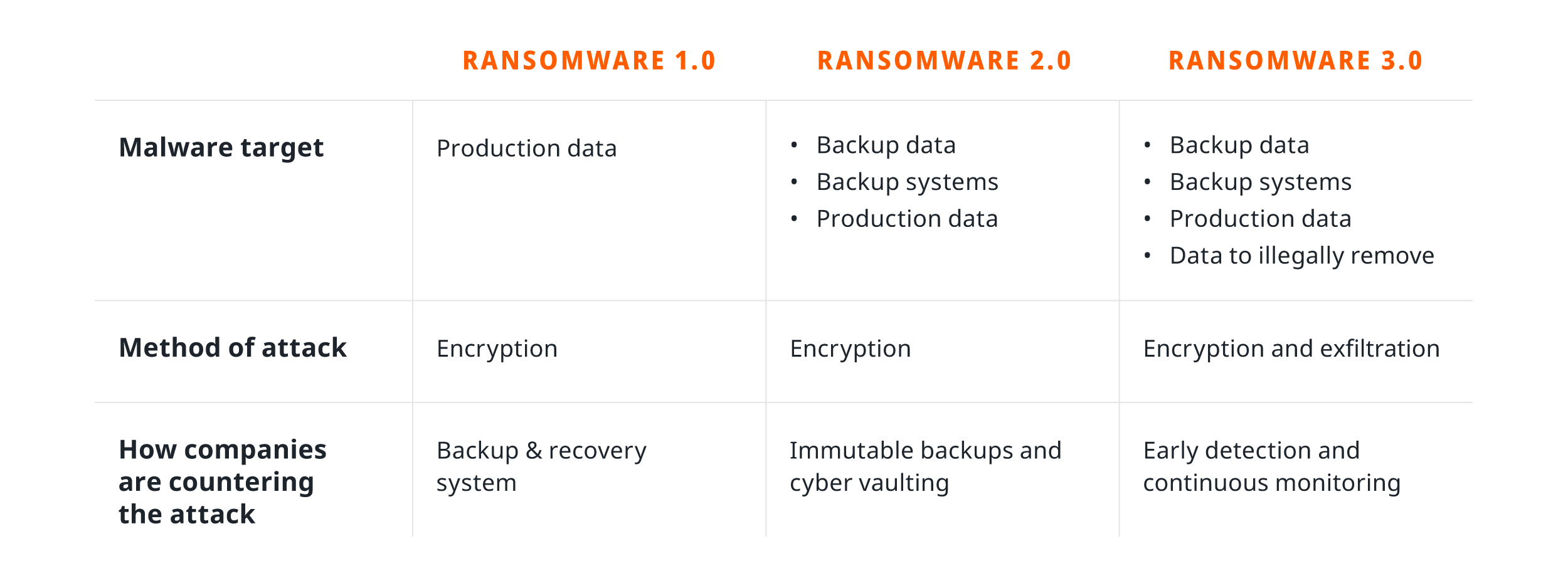

Les attaques par ransomware ont évolué. À ce jour, les entreprises qui luttent contre les ransomwares ont été confrontées à trois variantes distinctes :

Ransomware 1.0 — Les acteurs malveillants utilisent des logiciels malveillants pour cibler et chiffrer les données de production. Le crypto-ransomware était une variante 1.0 populaire dans les attaques WannaCry et TeslaCrypt, avec des pertes estimées à plusieurs milliards d’euros.

Ransomware 2.0 — Les cybercriminels utilisent des ransomwares pour attaquer les données de sauvegarde stockées sur le matériel de l’infrastructure de sauvegarde existante. Ce logiciel malveillant désactive ou supprime les données de la solution de sauvegarde, les services de sécurité et les services Microsoft critiques (notamment VSS et SQL Server) avant de lancer une attaque sur les copies de production des données. Locker (de DarkSide) et Ryuk (de Wizard Spider) sont des variantes 2.0 populaires. La première a fait la une des journaux en 2021 lorsqu’elle a fait tomber la Colonial Pipeline Company, qui dessert le sud-est des États-Unis et qui a dû payer une rançon de plus de 4 millions d’euros.

Ransomware 3.0 — Les acteurs malveillants ne chiffrent pas seulement un jeu important de données, ils exfiltrent également des données propriétaires et des données clients dans un schéma de ransomware à double extorsion. REvil est une variante populaire de ransomware 3.0. C’est aussi le logiciel malveillant à l’origine de la plus grosse demande de cyber-rançon connue à ce jour : un fabricant mondial d’ordinateurs asiatique s’est en effet vu réclamer 50 millions d’euros.

Cohesity et les attaques par ransomware

Cohesity excelle dans la lutte contre les attaques par ransomware. Grâce à ses capacités d’intégration de plateformes, d’applications et de tiers, la sécurité et la gestion des données de Cohesity stoppent les cybercriminels et renforcent la cyber-résilience de bout en bout :

Protection — Cohesity protège les données selon les principes du Zero Trust, applique des contrôles d’accès et d’administration stricts, et propose le chiffrement FIPS et le MFA en standard, ainsi qu’une immuabilité native.

Détection — Cohesity réduit les risques en permettant aux entreprises de détecter les anomalies, de surveiller le comportement des utilisateurs et de détecter les menaces. Les équipes peuvent réagir et remédier rapidement à la situation grâce à la détection d’anomalies ainsi qu’aux opérations de sécurité et à la réponse aux incidents intégrées. La protection contre les menaces permet également aux entreprises d’analyser leurs données de sauvegarde à la recherche d’indicateurs de compromission (IOC) susceptibles de révéler l’activité d’un ransomware.

Récupération à grande échelle — Cohesity permet aux équipes de reprendre rapidement leurs activités en garantissant que des données propres (scannées correctement et rapidement) sont réutilisées et que de nombreuses sources de données (machines virtuelles, bases de données et données NAS) sont instantanément récupérées à n’importe quel point de sauvegarde dans le temps et vers n’importe quel emplacement, sans temps d’arrêt ni perte de données.

Pour plus d’informations, consultez le guide de préparation aux ransomwares.