Qu’est-ce qu’un ransomware ?

Par définition, un ransomware est un type de logiciel malveillant que les cybercriminels utilisent pour gagner de l’argent. Ils s’en servent pour bloquer l’accès à des données ou à des systèmes jusqu’à ce que leur propriétaire paie la somme demandée. Ils menacent également de plus en plus souvent de publier ou d’exposer des données sensibles s’ils ne reçoivent pas l’argent demandé. C’est ce qu’on appelle communément une exfiltration de données ou un schéma de ransomware à double extorsion. Le type de ransomware le plus courant (et le plus dévastateur) est celui où un logiciel malveillant utilise une extorsion cryptovirale pour chiffrer les fichiers. Ceux-ci ne peuvent alors pas être déchiffrés sans la clé mathématique détenue par l’attaquant. Même un expert en sécurité ne pourrait pas les déverrouiller. Les attaquants informent leurs victimes que leurs données sont chiffrées et qu’ils doivent payer une rançon dans une monnaie intraçable telle que le bitcoin. Les stratégies de prévention des ransomwares, de détection des menaces et de récupération des données et systèmes qui améliorent la cyber-résilience d’une entreprise sont de plus en plus populaires, car les experts prévoient qu’une attaque par ransomware touchera une entreprise toutes les 2 secondes d’ici 2031.

Quels sont les différents types de ransomware ?

Des individus, des groupes et même des états-nations créent et lancent des ransomwares qui ciblent des personnes et des entreprises dans le monde entier. Outre les attaques par ransomware traditionnelles, les cybercriminels lancent également des schémas de ransomware à double extorsion (demande de deux rançons : une pour déchiffrer les données et/ou les sauvegardes, et une seconde pour ne pas divulguer les données volées ou exfiltrées) et de ransomware à triple extorsion (demande d’une double rançon à l’entreprise ciblée, et d’une rançon à ses clients).

Certains des types de ransomware les plus courants tirent leur nom de la manière dont le logiciel malveillant fonctionne, notamment :

- Crypto — Ce type de ransomware chiffre les données et les fichiers de la victime. L’attaquant lui demande alors de payer une rançon en échange d’une clé qui lui permettra de déchiffrer les informations. Les exemples les plus connus sont WannaCry et Petya.

- Locker — Ce type de ransomware est conçu pour empêcher l’accès des utilisateurs aux systèmes et aux applications, et donc les rendre inutilisables. Locky en est un exemple bien connu.

- Ransomware à la demande (RaaS) — Ce type de ransomware peut être obtenu auprès d’un professionnel ou d’une entreprise (généralement sur le dark web) sous forme de modèle à la demande. Celui-ci fournit le code et les informations nécessaires pour réussir à extorquer un paiement à la victime en échange d’un pourcentage de la rançon. L’exemple le plus connu est celui de REvil.

Il existe d’autres types d’attaques de logiciels malveillants, notamment les scarewares et les leakwares, que les cybercriminels lancent avec des e-mails d’hameçonnage. Ils incitent un utilisateur ou une entreprise à payer pour ne pas être submergé de pop-ups ou voir ses données sensibles divulguées en ligne.

Quels sont les dangers d’un ransomware ?

Les attaques par ransomware sont devenues de plus en plus populaires, sophistiquées et coûteuses à corriger. Les cybercriminels s’attaquent aux données, qui sont à la fois la ressource la plus précieuse et la plus vulnérable d’une entreprise. Les attaquants ont tendance à cibler les entreprises qui ont besoin d’une multitude de données sensibles au quotidien, notamment les entreprises financières, les établissements de santé ou les agences gouvernementales. Le travail à distance est aujourd’hui de plus en plus répandu, donc les menaces de ransomware se multiplient et les attaquants exigent des frais plus élevés pour débloquer les données.

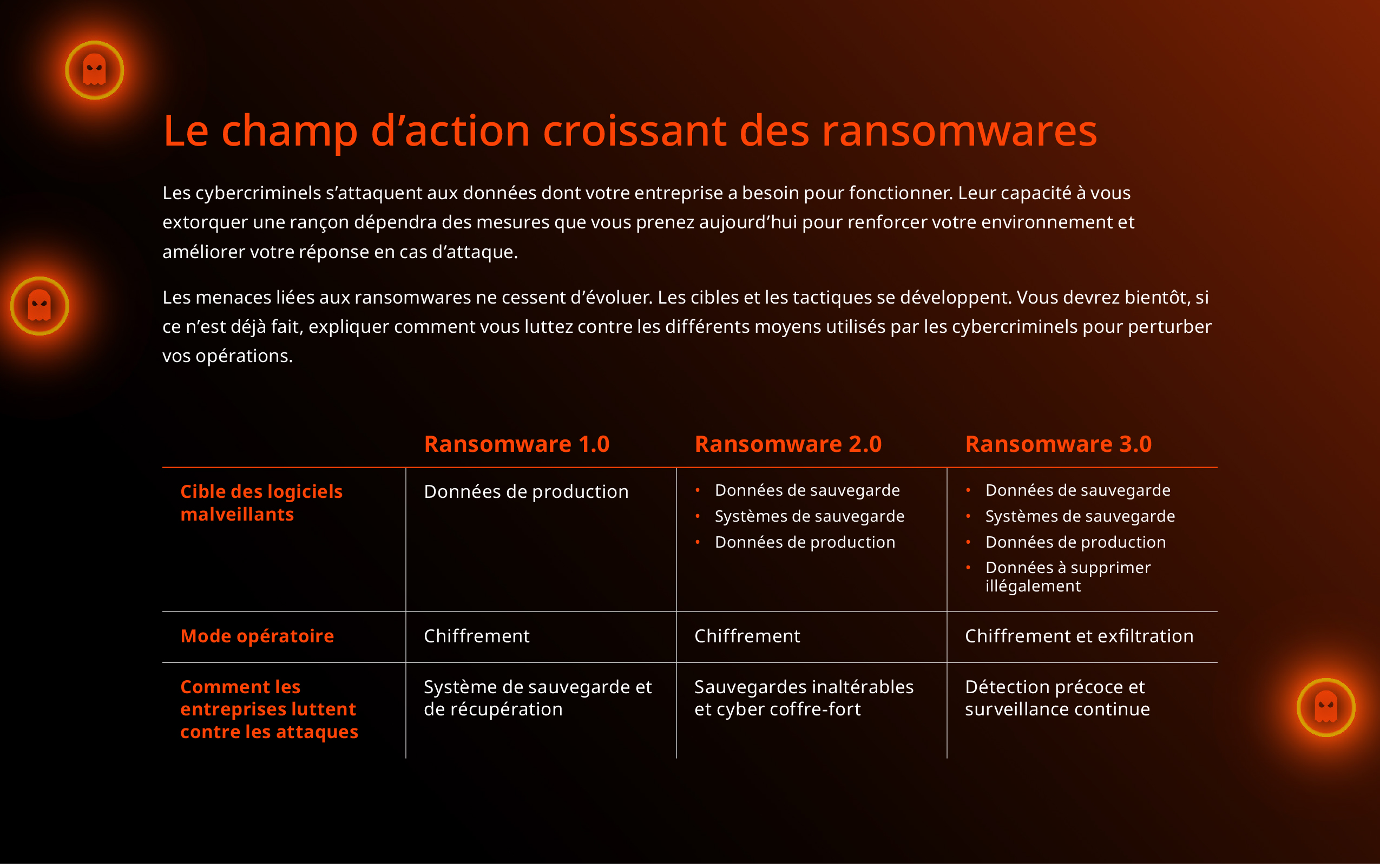

Le champ d’action des ransomwares n’a cessé de s’étendre et leurs dangers se sont accrus :

Une attaque par ransomware réussie est dangereuse, car elle peut coûter extrêmement cher aux entreprises en termes de :

- Perte de revenus

- Perte de productivité

- Perte de réputation de la marque

- Perte de confiance des clients et des partenaires

Comment fonctionne un ransomware ?

Les entreprises d’aujourd’hui ne peuvent réussir que si elles ont de solides capacités numériques. Les cybercriminels exploitent la dépendance des entreprises aux données en lançant des attaques par ransomware. Ce type de logiciel malveillant est souvent introduit dans les entreprises lors d’attaques de hameçonnage qui incitent les utilisateurs à cliquer sur des liens compromis, et par le biais de vulnérabilités logicielles existantes. Dans chaque cas, le ransomware chiffre ou verrouille les données. Les attaquants exigent ensuite une somme d’argent en échange des clés numériques qui permettent de les déchiffrer ou de les déverrouiller. Cet argent que les entreprises versent, souvent sous forme de crypto-monnaie, s’appelle une rançon. Voilà pourquoi ces logiciels malveillants s’appellent des ransomwares. De plus, les cybercriminels sont inventifs et créent sans cesse de nouveaux types de logiciels malveillants pour pénétrer et chiffrer les systèmes à des fins lucratives. Les cybercriminels cherchent à gagner gros. Ils s’en prennent donc non seulement au système et aux données de production, mais également aux données et à l’infrastructure de sauvegarde.

Voici ce que les entreprises doivent savoir en matière de ransomware :

- Les cybercriminels ciblent désormais les données de sauvegarde avec insistance afin de prendre le contrôle total des données, ou pire, de les détruire et d’interrompre les activités de l’entreprise. Ils savent que les sauvegardes, que les équipes considèrent souvent comme une stratégie d’assurance, peuvent aussi devenir un handicap.

- Les produits de sauvegarde existants collectent et stockent de plus en plus de données dans des silos, et la fragmentation des données crée une surface d’attaque de plus en plus grande qui expose davantage d’infrastructures aux attaques par ransomware.

- Une solution de sauvegarde traditionnelle n’est pas immuable face aux attaques par ransomware et est parfois la première victime des cybercriminels.

- Une détection précoce peut permettre de limiter les dégâts causés par les ransomwares. Être vigilant face aux attaquants externes, c’est notamment utiliser un système moderne de sécurité et de gestion des données doté d’intelligence artificielle et de machine learning (IA/ML) pour détecter les mauvais comportements, repérer les anomalies en temps quasi réel et notifier immédiatement à l’aide d’alertes.

- Si le pire devait arriver, les équipes devraient récupérer les sauvegardes rapidement mais seraient certaines que les données restaurées sont propres. Les sauvegardes sont généralement décontaminées en salle blanche avant d’être restaurées. C’est là que les logiciels malveillants, les vulnérabilités et les autres menaces sont identifiés avant que les données sauvegardées ne soient récupérées. Cela permet d’éviter que les menaces ne se relancent immédiatement après avoir été restaurées.

- La lenteur des cycles de sauvegarde et de récupération aggrave les problèmes causés par les ransomwares. S’il n’est pas possible de récupérer toutes les données, il faut alors réintroduire ou recréer les données manquantes, ce qui peut avoir un impact considérable sur la reprise complète des activités.

Peu importe quand a lieu une attaque par ransomware ou qui en est l’auteur, si elle réussit l’entreprise est perdante. Elle sera affectée sur le plan opérationnel et, si rien n’est fait, sa réputation sera rapidement entachée, qu’elle paie la rançon ou non. Les experts conseillent par ailleurs de ne pas payer, car dans bien des cas, les entreprises ne récupèrent de toute façon pas l’intégralité de leurs données.

L’expérience du Sky Lakes Medical Center illustre bien la façon dont fonctionne un ransomware et la manière dont il a été contré.

Comment les ransomwares se propagent-ils ?

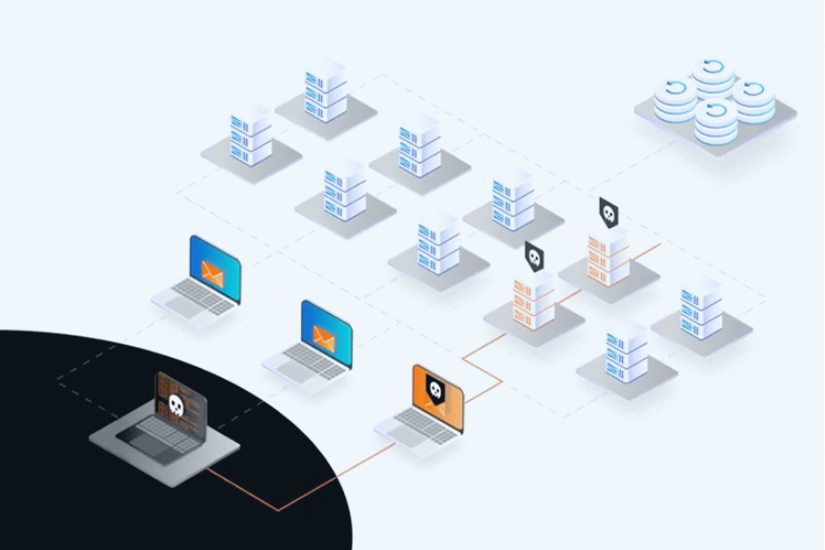

À l’instar du célèbre cheval de Troie permettant aux soldats de pénétrer dans la forteresse, un ransomware permet aux pirates de prendre le contrôle d’un autre ordinateur, serveur ou appareil. Une fois le ransomware dans un environnement informatique, il peut, comme un virus, se propager rapidement de manière latérale (avec un trafic est-ouest) vers d’autres systèmes.

Les cybercriminels comptent sur le fait que les gens commettent des erreurs. Voilà pourquoi les ransomwares infectent principalement les systèmes par le biais d’attaques d’hameçonnage par e-mail. Les e-mails qui contiennent un ransomware (une forme de logiciel malveillant) contiennent généralement des pièces jointes malveillantes ou un lien vers un site web compromis. Un logiciel infecté se télécharge et s’installe alors sur le système ou l’appareil d’une personne sans son consentement, voire à son insu. Une fois sur un réseau, le ransomware peut se propager par les systèmes exploités, à travers les réseaux, et même vers d’autres entreprises (un mode d’attaque désormais appelé « island hoping », ou «∘saut d’île en île∘»). Dans ce scénario, l’entreprise déjà envahie par un ransomware transmet sans le savoir le logiciel malveillant de ses systèmes internes vers ceux de ses clients ou partenaires, lui permettant ainsi de « sauter » vers une autre entreprise. Cette approche permet aux cyberattaquants de trouver une nouvelle victime sans lancer de nouvelle attaque.

Malheureusement, le mode opératoire des logiciels malveillants évolue très rapidement, si bien que les entreprises ne peuvent pas prévoir où et quand ces attaques vont survenir. Elles ont donc besoin d’une solution de sécurité et de gestion des données moderne et complète pour se défendre contre les ransomwares.

Les ransomwares sont-ils fréquents ?

De l’avis général, les ransomwares sont le type de cybercriminalité qui se développe le plus rapidement, avec une croissance exponentielle d’une année sur l’autre. Il y a notamment beaucoup de ransomwares dans les secteurs de la santé et des services financiers, car les données contenues dans les systèmes de ces industries sont sensibles, et donc considérées comme plus précieuses par les acteurs malveillants qui souhaitent les vendre sur le dark web ou ailleurs.

Cybersecurity Ventures prévoit qu’une attaque par ransomware touchera une entreprise, un consommateur ou un appareil toutes les 2 secondes d’ici 2031. Le coût élevé (265 milliards d’euros par an d’ici 2031) des attaques réussies englobe les pertes financières liées aux temps d’arrêt ainsi que les dommages causés à la productivité et à la réputation.

Peut-on éviter ou prévenir les attaques par ransomware ?

Les entreprises peuvent prendre des mesures proactives pour éviter les attaques par ransomware et empêcher qu’elles ne paralysent leurs opérations.

Plus précisément, les stratégies de prévention des ransomwares associent les principes de sécurité Zero Trust à une détection et des renseignements sur les menaces avancés pour protéger les données contre les cyberattaquants. Il faut à la fois protéger les données et détecter les cybermenaces pour prévenir les attaques par ransomware et éviter de devoir récupérer rapidement les données en cas d’attaque réussie.

Il est désormais largement admis que la question n’est pas de savoir si, mais quand une entreprise va subir une attaque par ransomware. La durée et l’impact d’un tel incident sur l’entreprise dépendent donc fortement de la façon dont ses sauvegardes sont conçues.

Voici quelques stratégies efficaces de prévention des ransomwares :

- Protection des données et des systèmes de sauvegarde — Les entreprises voudront investir dans une solution moderne de sauvegarde et de récupération conçue pour offrir une visibilité globale sur les données. Celle-ci doit inclure les principes de sécurité Zero Trust, par exemple le moindre privilège et la séparation des tâches avec des snapshots inaltérables, le chiffrement des données, le WORM (write once, read many), l’audit et l’analyse de la configuration, et des capacités de tolérance aux pannes, ainsi que des fonctionnalités flexibles d’isolation des données pour équilibrer des objectifs de délai de récupération (RTO) et de point de récupération (RPO) exigeants afin d’empêcher de manière proactive les attaques par ransomware.

- Réduction des accès non autorisés — Les entreprises peuvent réduire les vols et les pertes de données en limitant leur accès grâce à des solutions modernes de sécurité et de gestion des données dotées de capacités de prévention des ransomwares. Parmi ces fonctionnalités citons l’authentification multifacteur (MFA), la modification surveillée ou la surveillance des changement grâce à la protection « des quatre yeux », et le contrôle d’accès granulaire basé sur les rôles (RBAC).

- Détection des attaques — Les entreprises dotées d’une solution de sauvegarde et récupération moderne peuvent également profiter de nouvelles capacités intégrées de prévention des ransomwares, alimentées par l’intelligence artificielle et le machine learning (IA/ML). Grâce à ces technologies émergentes de détection d’anomalies avec veille et analyse des menaces, les équipes peuvent déterminer rapidement si une attaque par ransomware est en cours, puis alerter automatiquement les équipes. Les capacités de détection des cyber-vulnérabilités des plateformes modernes de sécurité et de gestion des données permettent en outre de contrer les attaques par ransomware.

- Renforcement de la posture de sécurité via les API — Les principaux fournisseurs de sécurité s’associent pour créer des intégrations technologiques prédéfinies et personnalisables afin de stopper les ransomwares. Une plateforme de sécurité et de gestion des données moins encombrante mais extensible peut en outre permettre de réduire la surface d’attaque.

Peut-on détecter un ransomware ?

La détection de ransomware permet d’empêcher les cybercriminels de gagner gros. Les entreprises dotées d’une solution robuste de sécurité et de gestion des données peuvent mieux détecter une attaque par ransomware que celles qui n’en ont pas. Les équipes peuvent détecter une attaque par ransomware en associant une détection d’anomalies en temps quasi réel basée sur l’IA / le ML à des alertes automatisées. Cette technologie est en effet capable de découvrir rapidement les comportements anormaux des données et des systèmes ainsi que les schémas inhabituels, et d’en informer les experts informatiques.

Les entreprises doivent détecter les ransomwares le plus tôt possible pour :

- Éviter de payer une rançon

- Prévenir la perte de données

- Limiter les temps d’arrêt et la perte de données

- Respecter les SLA

Peut-on supprimer un ransomware ?

Les entreprises qui ont pris des mesures de prévention contre les ransomwares (notamment en adoptant une infrastructure moderne de sauvegarde et de récupération) peuvent les supprimer, c’est-à-dire se débarrasser du code malveillant conçu pour obtenir le paiement d’une rançon. Les entreprises qui acceptent de payer une rançon peuvent également supprimer le ransomware (même si les entreprises interrogées qui ont été victimes d’une intrusion admettent ne pas avoir récupéré toutes leurs données, même après avoir payé la rançon).

Voici les processus de suppression des ransomwares généralement mis en œuvre :

- Isoler le(s) système(s) touché(s) des réseaux internes et externes

- Analyser et chercher des preuves pour déterminer la gravité de la situation

- Obtenir l’outil de déchiffrement

- Récupérer et restaurer à partir d’une sauvegarde

- Adopter une solution robuste de sauvegarde et une récupération qui intègre des capacités de récupération en cas d’attaque par ransomware

Peut-on contrer un ransomware ?

Oui. Un grand nombre d’entreprises paient la rançon aux attaquants et obtiennent ainsi la « clé » qui leur permettra de déverrouiller leurs données. Mais cette solution est coûteuse et nuit à leur réputation. Les équipes informatiques qui disposent d’une plateforme moderne de sécurité et de gestion des données, intégrant des capacités de protection, de détection et de récupération des ransomwares pour protéger leurs données contre une attaque, peuvent aussi choisir de déjouer les attaquants et de ne pas payer de rançon.

Les équipes peuvent récupérer les données suite à une attaque et supprimer les ransomwares de leurs systèmes grâce à une solution puissante de récupération. Celle-ci comprend des snapshots de sauvegarde en lecture seule inaltérables, qui préservent la sécurité des données en garantissant que les données de sauvegarde ne sont jamais directement accessibles, ni montées pour des applications externes. Les meilleures solutions empêchent les ransomwares d’infecter le snapshot inaltérable. Certains rôles peuvent définir des stratégies DataLock non modifiables sur des tâches sélectionnées grâce aux capacités de sécurité de la sauvegarde de type WORM (write-once-read-many) ou Zero Trust. Chacune d’entre elles possède un paramètre temporel pour assurer une protection des données impossible à supprimer.

Comment récupérer suite à une attaque par ransomware ?

Les entreprises qui souhaitent récupérer suite à une attaque par ransomware peuvent utiliser les snapshots inaltérables ou les données isolées d’une solution moderne de sécurité et de gestion des données pour restaurer à grande échelle de gros volumes de données non structurées, des machines virtuelles (VM) et des bases de données, à n’importe quel point dans le temps et à n’importe quel emplacement.

Une stratégie de cyber-résilience doit impérativement inclure une capacité de récupération suite à une attaque par ransomware. C’est en effet ce qui permettra à une entreprise de retrouver rapidement et facilement un accès aux données chiffrées et dérobées par les cyber-attaquants.

Combien coûte un ransomware ?

Cybersecurity Ventures estime que le coût des ransomwares s’élèvera à 265 milliards d’euros par an d’ici 2031. L’estimation de ce préjudice comprend les pertes financières dues aux temps d’arrêt, notamment les revenus du commerce électronique, ainsi que les pertes de productivité opérationnelle et les atteintes à la réputation. Conscientes du coût élevé d’une attaque, les entreprises utilisent désormais de nouvelles solutions de gestion des données pour empêcher les attaques par ransomware.

Exemples d’attaques par ransomware

Les auteurs de ransomwares créent généralement des logiciels malveillants dotés d’une signature spécifique qui finit par être connue. Voici quelques exemples d’attaques par ransomware : REvil/Sodinokibi, Hades, DoppelPaymer, Ryuk, Egregor, BadRabbit, BitPaymer, Cerber, Cryptolocker, Dharma, GandCrab, Locky, Maze, MeduzaLocker, NetWalker, NotPetya, Petya, SamSam et WannaCry.

L’approche moderne de Cohesity en matière de récupération suite à une attaque par ransomware

La sécurité et la gestion des données de Cohesity renforcent la cyber-résilience des entreprises et leur évitent de payer des rançons.

Les cybercriminels ciblent et exfiltrent de plus en plus les données contenues dans les sauvegardes. Cohesity propose un moyen moderne et multicouches d’empêcher les sauvegardes et les données d’être victimes d’un ransomware. L’architecture inaltérable de Cohesity, qui repose sur les principes du Zero Trust, garantit que les données de sauvegarde ne peuvent être chiffrées, modifiées ou supprimées prématurément. Cohesity utilise les technologies d’IA /de ML pour fournir de la visibilité et surveiller en permanence les anomalies dans les données. En cas de sinistre, Cohesity permet aux équipes de localiser une copie propre de leurs données dans l’ensemble de leur empreinte mondiale (notamment les multi-clouds) pour récupérer instantanément l’accès et minimiser les temps d’arrêt.

Protéger — Combiner des snapshots de sauvegarde inaltérable avec DataLock (WORM), RBAC, l’isolation des données virtuelles, la tolérance aux pannes, et l’authentification multifacteur permet d’éviter que les données de sauvegarde ne deviennent une cible

Détecter — L’intelligence pilotée par l’IA / le ML établit des modèles, puis détecte et signale automatiquement les anomalies

Récupérer rapidement — Les équipes peuvent reprendre leurs activités rapidement grâce à une recherche simple et une récupération à grande échelle instantanée à n’importe quel point dans le temps. La restauration massive instantanée unique de Cohesity permet de récupérer rapidement des volumes de données non structurées, des centaines de machines virtuelles (VM) et de grosses bases de données pour réduire les temps d’arrêt

Téléchargez le guide de préparation aux ransomwares pour en savoir plus.