Cohesity and Veritas have joined forces!

See why this is a game changer for the data security space.

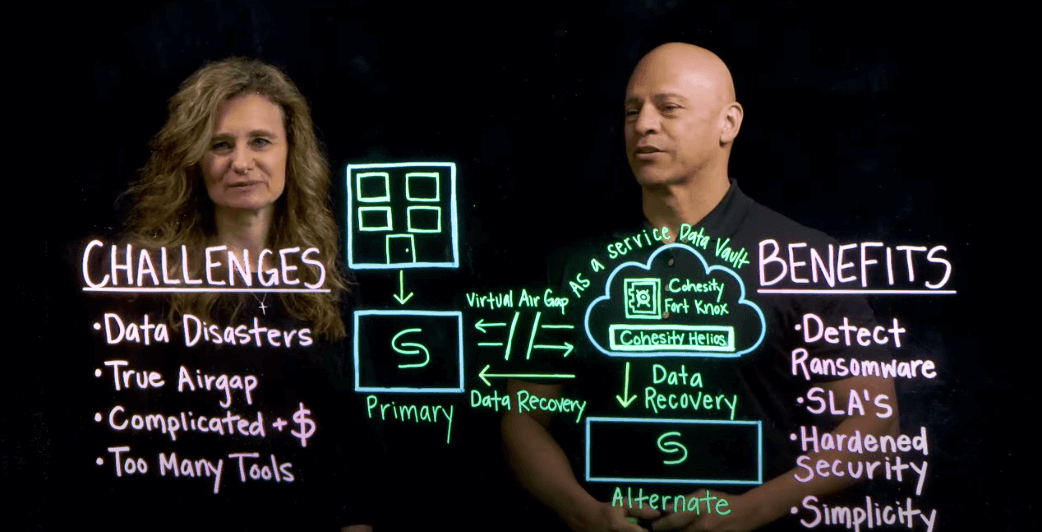

FortKnox ist eine SaaS-Lösung zur Datenisolation und -wiederherstellung. Es erhöht die Cyber-Resilienz mit einer unveränderlichen Kopie der Daten in einem von Cohesity gemanagten Cloud-Tresor. FortKnox bietet zusätzlichen Schutz vor Ransomware und anderen Cybersicherheitsbedrohungen, vereinfacht Betriebsabläufe und senkt Kosten, sodass für Unternehmen eine sichere Wiederherstellung nach Angriffen möglich ist.

Schützen Sie Daten mithilfe der mehrschichtigen Cohesity Threat-Defense-Architektur – mit Unveränderlichkeit, WORM, Zugriffskontrolle, Quorum, Cohesity-verwaltetem KMS, Bedrohungserkennung und mehr.

Nutzen Sie Algorithmen für maschinelles Lernen, um anomale Backup-Snapshots zu erkennen und schnell zu reagieren.

Erweitern Sie bestehende Sicherheitsinvestitionen mit Integrationen in SIEM, SOAR, KMS und mehr.

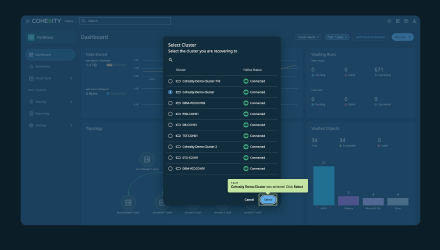

Durchsuchen Sie Cohesity-Cluster global nach verwalteten Objekten und ergreifen Sie schnell und unkompliziert Sicherungs- und Wiederherstellungsmaßnahmen.

Demo testenUmfassende Sicherheit. Ohne Komplexität. Einfach verbinden, verwahren und wiederherstellen.

Vermeiden Sie die Komplexität und Kosten von „Do-it-yourself“-Ansätzen und erfüllen Sie anspruchsvolle Service Level Agreements mit einem zentralen, vertrauenswürdigen Cloud-Service für das Vaulting und die Wiederherstellung Ihrer Daten. Es fallen keine zusätzlichen Kosten für Cloudspeicher oder Auslagerung an.

Cloud-Anbieter, Wiederherstellungs-SLAs und Budgets sind für jedes Unternehmen unterschiedlich. Wählen Sie zwischen warmen und kalten FortKnox-Tresoren auf AWS oder Microsoft Azure. Nutzen Sie die Option, die am besten zu Ihren Geschäftsanforderungen passt.

Überwachen Sie globale Datenbestände und scannen Sie nach anomalen Snapshots mit einer zentralen Bedienoberfläche.

Erfüllen Sie anspruchsvolle Wiederherstellungs-SLAs, ohne Kompromisse bei der Sicherheit oder Zugänglichkeit einzugehen.

Stellen Sie Daten schnell und problemlos am ursprünglichen oder an einem alternativen Speicherort wieder her, einschließlich Public oder Private Cloud.

Identifizieren Sie einfach und sicher eine fehlerfreie Kopie der Daten für die Wiederherstellung, falls Backup-Daten zum Angriffsziel werden oder bei einer Katastrophe verloren gehen.

Stellen Sie ganze Volumes oder bestimmte Dateien und Objekte schnell und problemlos wieder her, ohne die Integrität Ihrer Daten zu beeinträchtigen.

Unser dritter Jahresbericht untersucht die Voraussetzungen für Cyber-Resilienz in 8 Ländern.

Ein Datentresor (engl. cyber vault) ist eine Offsite-Kopie von Daten, die physisch und logisch von den Primär- und Sicherungskopien isoliert ist. Datentresore bieten zusätzlichen Schutz gegen Ransomware und andere Cyberbedrohungen. Sie umfassen in der Regel ein breites Spektrum an Sicherheitsfunktionen, um den Zugriff und die Manipulation von Tresordaten zu verhindern.

Die Datenisolation gehört zu den Best Practices. Dabei wird eine Kopie der Daten physisch, logisch und operativ von der Hauptkopie getrennt gespeichert. Im Falle eines Datenverlusts oder eines Angriffs auf die Cybersicherheit wird diese Kopie für das Backup verwendet.

Mit Cyber-Vaulting lässt sich eine „goldene“ Kopie der Daten für Wiederherstellungszwecke anlegen. Sollte es zu einem Datenverlust oder einem Sicherheitsverstoß (z. B. durch Ransomware) kommen, der primäre Daten gefährdet, kann diese Kopie zum Wiederherstellen verwendet werden. Cyber-Vaulting kann auch dabei helfen, eine Cyber-Versicherung abzuschließen und Governance- und Compliance-Anforderungen zu erfüllen.