Was ist ein Ransomware-Angriff?

Ein Ransomware-Angriff besteht aus bösartigem Softwarecode und Aktionen, die von Einzelpersonen, Gruppen oder Staaten genutzt werden, um die elektronischen Daten oder Systeme anderer Personen oder Organisationen durch Verschlüsselung unbrauchbar zu machen. Die Opfer sind dann gezwungen, die vom Angreifer geforderte Geldsumme (das „Lösegeld“) zu zahlen, um ihre Daten zurückzubekommen.

Ransomware ist Malware, die eigens von Angreifern entwickelt wurde, um technische und menschliche Schwachstellen auszunutzen und dadurch finanzielle Gewinne zu erzielen. Ransomware-Attacken haben sich von Angriffen auf Produktions- und Backup-Systeme bis hin zur Datenexfiltration weiterentwickelt. Die Anzahl nimmt stetig zu, da immer mehr Unternehmen für Entschlüsselungsschlüssel zahlen, um ihre Daten entsperren zu können. Die erfolgreichsten Ransomware-Angriffe haben Unternehmen weltweit Verluste in Millionenhöhe beschert.

Wie kommt es zu Ransomware-Angriffen?

Ransomware-Angriffe treten auf, weil Menschen und Systeme anfällig sind. Cyberkriminelle sind erfinderisch und geduldig. Sie greifen immer wieder digitale Ressourcen mit Ransomware an, bis sie in diese eindringen können. Dies geschieht oft durch das Anklicken infizierter Links oder Anhänge (Phishing-Angriffe), durch kompromittierte Zugangsdaten oder über Systemschwachstellen. Alle Personen und Unternehmen, die sich auf digitale Technologie stützen, sind somit ein potenzielles Ziel für Ransomware-Angriffe.

Wie können Sie Ransomware-Angriffe verhindern und sich davor schützen?

Die beste Möglichkeit, Ransomware-Attacken zu verhindern und sich davor zu schützen, besteht darin, Menschen, Prozesse und Technologien zum Schutz sensibler Daten einzusetzen. Dazu zählen beispielsweise:

- Aufklärung und Schulung der Mitarbeiter, um das Bewusstsein für Ransomware und entsprechende Prävention zu schärfen

- Erstellung eines Plans zur Vorbeugung gegen Ransomware und Trainieren der entsprechenden Maßnahmen

- Nutzung von KI/ML-gestützten Cybersicherheitslösungen

- Modernisierung von Datensicherheits- und Datenmanagement-Lösungen mit ML/KI-gesteuerter Datensicherung und -wiederherstellung

Wiederherstellung von Daten nach einem Ransomware-Angriff

Ein erfolgreicher Ransomware-Angriff muss für ein Unternehmen nicht zwangsläufig verheerend sein.

Wenn die Cybersicherheit verletzt wird, können Unternehmen dank der Vorteile moderner Datensicherheit- und Datenmanagementlösungen für eine schnelle, skalierbare Wiederherstellung von Daten in großem Umfang sorgen – und sich weigern, Lösegeld zu zahlen. Sie können sich auf die sofortige Wiederherstellung von Hunderten von VMs, großen Datenbanken oder Unmengen unstrukturierter Daten verlassen, und zwar zu jedem beliebigen Zeitpunkt und an jedem beliebigen Ort. Zudem können sie sicher sein, dass die Daten, die sie zur schnellen Recovery verwenden, frei von potenzieller Ransomware sind, da eine integrierte Machine Learning Engine (ML) die letzte bekannte saubere Kopie zur Wiederherstellung empfehlen kann. Dies verhindert nicht nur eine erneute Malware-Implementierung, sondern verkürzt auch die Zeit für die Wiederherstellung und ermöglicht es, Daten direkt auf derselben Plattform wiederherzustellen, ohne einen neuen Server oder eine neue Datenbank aufzusetzen. Das bedeutet auch einen Zeitgewinn für die Forensik.

So schützen Sie sich vor Ransomware-Angriffen

Unternehmen, die über robuste, moderne Backup- und Recovery-Systeme verfügen, können sich am besten gegen Ransomware-Angriffe wehren. Sie haben einen globalen Einblick in ihre Daten und verfügen über fortschrittliche Sicherheitsmaßnahmen, die auf den Zero-Trust-Prinzipien aufbauen. Funktionen wie unveränderliche Snapshots, Datenverschlüsselung, Write Once, Read Many (WORM), Konfigurationsprüfung und -scanning, Fehlertoleranz, Schutz vor Bedrohungen sowie flexible Datenisolation sorgen für eine tiefgreifende Verteidigung ihrer Umgebungen.

Unternehmen mit modernem Datenmanagement senken das Risiko von Datendiebstahl und -verlust, weil sie den unbefugten Zugriff durch Multifaktor-Authentifizierung, überwachte Änderung sowie granulare und rollenbasierte Zugriffskontrolle effektiver unterbinden.

So erkennen Sie Ransomware-Angriffe

Unternehmen können Ransomware-Attacken am besten erkennen, wenn sie eine Lösung für Datensicherheit und Datenmanagement einsetzen, die auf künstlicher Intelligenz und maschinellem Lernen (AL/ML) beruht.

Diese Funktionen bieten eine erweiterte Anomalieerkennung mit Threat Intelligence und Scanning, um schnell ungewöhnliche Muster zu bestimmen, die auf einen Ransomware-Angriff hindeuten, und um IT-Teams automatisch darüber zu informieren. Eine Plattform mit erweiterbaren APIs ist eine weitere Geheimwaffe bei der Verteidigung der Daten gegen Ransomware. Damit lassen sich ganz einfach andere Erkennungsfunktionen wie Virenscans, Datenmaskierung, Analyse von Datei-Audit-Protokollen und Datenklassifizierung zur Abwehr von Ransomware-Angriffen integrieren.

Warum kommt es immer häufiger zu Ransomware-Angriffen?

Die zunehmende Verbreitung von Ransomware-Angriffen steht im Zusammenhang mit drei wirtschaftlichen Trends:

- Hybride Arbeitspolitik – Als Unternehmen gezwungen waren, ihre Mitarbeiter zu Hause zu unterstützen, war die Zeit für Ransomware-Angreifer gekommen. Sie fanden neue Schwachstellen in Endgeräten, die nicht mehr so gut gesichert waren wie reine Büroumgebungen.

- Einführung von Kryptowährungen – Böswillige Akteure starten Ransomware-Angriffe in der Regel anonym und verlangen dann nicht nachverfolgbare Zahlungen, um auf einfache Weise an das Lösegeld zu gelangen. Auch wenn Kryptowährungen inzwischen stärker unter die Lupe genommen werden, nehmen Ransomware-Angriffe weiterhin an Häufigkeit und Schnelligkeit zu.

- Zunehmende Lösegeldzahlungen – Unternehmen, die bereit sind, für die Wiederherstellung ihrer Daten zu zahlen, haben böswilligen Akteuren finanzielle Vorteile verschafft. Dieses Verhalten motiviert andere Cyberkriminelle, in das Geschäft mit Ransomware einzusteigen.

Geschichte der Ransomware-Attacken: Beispiele für die größten Ransomware-Angriffe

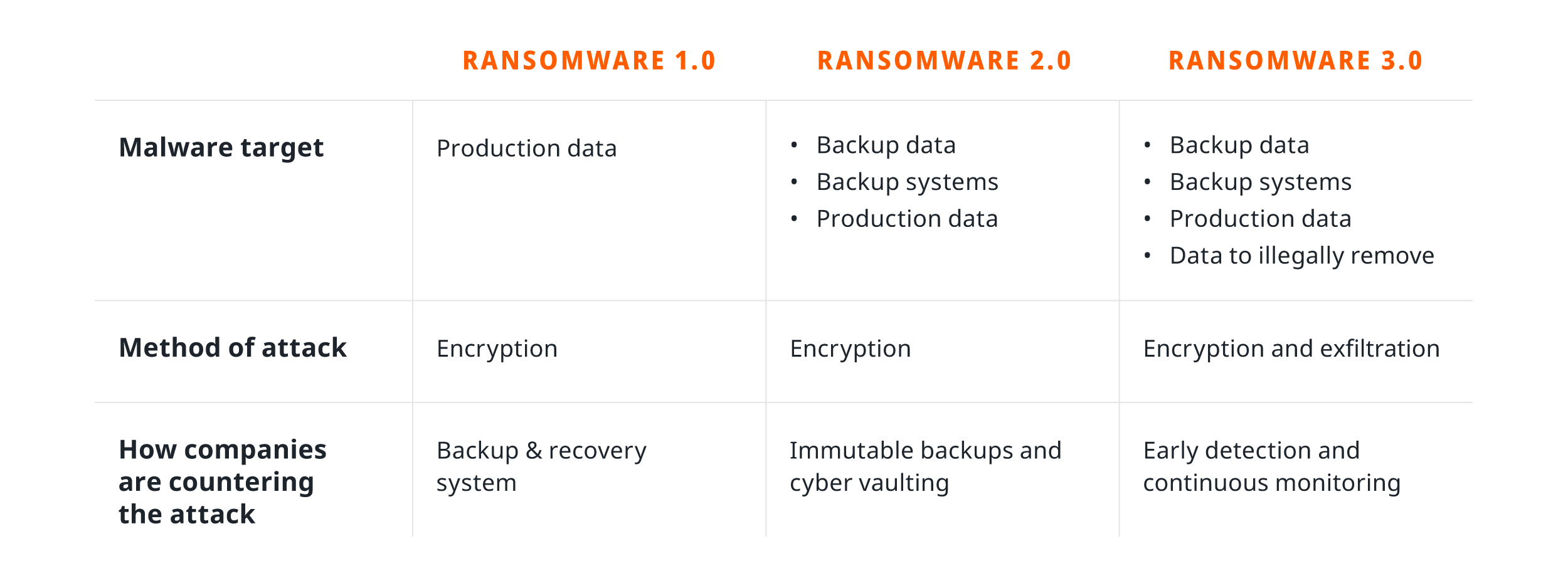

Ransomware-Angriffe haben sich weiterentwickelt. Bis heute haben Unternehmen, die sich gegen Ransomware wehren, mit drei unterschiedlichen Varianten zu kämpfen:

Ransomware 1.0 – Böswillige Akteure verwenden Malware und zielen auf Produktionsdaten ab, um sie zu verschlüsseln. Krypto-Ransomware war eine beliebte 1.0-Variante bei den WannaCry- und TeslaCrypt-Angriffen, mit geschätzten Verlusten im einstelligen Milliarden-Dollar-Bereich.

Ransomware 2.0 – Mithilfe von Ransomware greifen Cyberkriminelle aggressiv die Backup-Daten an, die auf der vorhandenen Hardware der Backup-Infrastruktur gespeichert sind. Diese Malware deaktiviert oder löscht die Daten von Backup-Lösungen, Sicherheitsdiensten und kritischen Microsoft-Diensten wie VSS und SQL Server, bevor sie einen Angriff auf Produktionskopien der Daten startet. Locker (von DarkSide) und Ryuk (von Wizard Spider) sind gängige 2.0-Varianten. Erstere geriet 2021 in die Schlagzeilen, als sie die Colonial Pipeline Company, die den Südosten der Vereinigten Staaten bedient, ausschaltete und das Unternehmen mehr als vier Millionen US-Dollar zahlte.

Ransomware 3.0 – Böswillige Akteure führen nicht nur Standardverschlüsselungen großer Datensätze durch, sondern exfiltrieren auch firmeneigene und Kundendaten in einem Ransomware-Schema, das auf doppelter Erpressung basiert. REvil ist eine bekannte Ransomware 3.0-Variante und die Malware, die hinter der bisher größten bekannten Cyber-Lösegeldforderung steckt: 50 Millionen US-Dollar von einem globalen Computerhersteller in Asien.

Cohesity und Ransomware-Angriffe

Cohesity zeichnet sich durch die Abwehr von Ransomware-Angriffen aus. Mit Funktionen für die Integration von Plattformen, Anwendungen und Drittanbietern stoppt die Datensicherheit und das Datenmanagement von Cohesity Cyberkriminelle und stärkt die Cyber-Resilienz mit einer End-to-End-Lösung:

Schutz – Cohesity schützt Daten mithilfe von Zero-Trust-Prinzipien, setzt strenge Zugriffs- und Verwaltungskontrollen durch und bietet standardmäßig FIPS-Verschlüsselung und MFA sowie native Unveränderlichkeit.

Erkennung – Cohesity verringert das Risiko, weil es Unternehmen Anomalieerkennung, Überwachung des Benutzerverhaltens und Erkennung von Bedrohungen ermöglicht. IT-Teams können mithilfe von Anomalieerkennung und integrierten Sicherheitsoperationen sowie Incident Response schnell reagieren und Abhilfe schaffen. Mit dem Schutz vor Bedrohungen lassen sich Backup-Daten auch auf Anzeichen für eine Gefährdung (Indicators of Compromise, IOCs) überprüfen, die auf Ransomware-Aktivitäten hinweisen können.

Skalierbare Wiederherstellung – Cohesity sorgt dafür, dass die Arbeit schnell wieder aufgenommen werden kann. Es stellt sicher, dass saubere Daten, die korrekt und schnell gescannt wurden, wiederverwendet werden und dass eine Vielzahl von Datenquellen (virtuelle Maschinen, Datenbanken und NAS-Daten) sofort zu einem beliebigen Sicherungszeitpunkt und an einem beliebigen Ort wiederhergestellt werden, ohne dass es zu Ausfallzeiten und Datenverlusten kommt.

Weitere Informationen finden Sie im Leitfaden zur Ransomware-Bereitschaft.