Was ist Ransomware?

Ransomware ist per Definition eine Art von Malware, die Cyberattacker zum finanziellen Gewinn einsetzen, indem sie den Zugriff auf Daten oder Systeme blockieren, bis der Eigentümer der Daten oder Systeme das geforderte Lösegeld bezahlt. Zunehmend drohen Cyberkriminelle auch damit, sensible Daten zu veröffentlichen oder anderweitig preiszugeben, wenn die Eigentümer kein Lösegeld zahlen. Diese Methode wird allgemein als Datenexfiltration oder Ransomware-Angriff mit Doppelerpressung bezeichnet. Es gibt verschiedene Arten von Ransomware, aber die häufigste – und schädlichste – ist die Verschlüsselung von Dateien durch Malware, die kryptovirale Erpressung einsetzt. Das bedeutet, dass die Dateien ohne einen mathematischen Schlüssel, der sich im Besitz des Angreifers befindet, nicht entschlüsselt werden können. Selbst ein Sicherheitsexperte könnte die Dateien nicht entsperren. Die Opfer werden in der Regel über die Verschlüsselung informiert und zur Zahlung eines Lösegelds in einer nicht nachverfolgbaren Währung wie Bitcoin aufgefordert. Abwehr-, Erkennungs- und Wiederherstellungsstrategien zur Bekämpfung von Ransomware und Verbesserung der Cyber-Resilienz werden bei den Unternehmen immer beliebter. Experten sagen voraus, dass bis 2031 alle 2 Sekunden ein Ransomware-Angriff auf ein Unternehmen erfolgen wird.

Welche verschiedenen Arten von Ransomware gibt es?

Einzelpersonen, Gruppen und sogar Nationalstaaten entwickeln und verbreiten Ransomware, die Menschen und Organisationen weltweit angreift. Zusätzlich zu den herkömmlichen Ransomware-Angriffen starten Cyberkriminelle auch Ransomware-Angriffe mit Doppelerpressung (Forderung nach zwei Lösegeldern: Zahlung für die Entschlüsselung von Daten und/oder Backups und Zahlung dafür, dass die gestohlenen oder exfiltrierten Daten nicht an die Öffentlichkeit gelangen) und Ransomware-Angriffe mit Dreifach-Erpressung (bei denen nicht nur das betroffene Unternehmen zweimal Lösegeld zahlen soll, sondern auch eine Lösegeldzahlung von seinen Kunden gefordert wird).

Einige der gebräuchlichsten Ransomware-Typen erhalten ihre Namen aufgrund der Funktionsweise der Malware:

- Crypto – Diese Art von Ransomware verschlüsselt zunächst Daten und Dateien. Danach verlangt der Angreifer vom Opfer eine Lösegeldzahlung im Austausch gegen einen Schlüssel zur Freigabe der blockierten Informationen. Bekannte Beispiele sind WannaCry und Petya.

- Locker – Diese Art von Ransomware wurde entwickelt, um Menschen den Zugriff auf Systeme und Anwendungen zu entziehen und diese unbrauchbar zu machen. Ein bekanntes Beispiel ist Locky.

- Ransomware as a Service (RaaS) – Diese Art von Ransomware wird von einem Profi oder einer professionellen Organisation (in der Regel im Dark Web) in einem On-Demand Model angeboten. Dabei wird nicht nur der Code zur Verfügung gestellt, sondern auch die Informationen, die benötigt werden, um eine Zahlung von einem Opfer zu erpressen. Im Gegenzug wird ein Prozentsatz des Lösegelds fällig. Ein bekanntes Beispiel ist REvil.

Es gibt noch andere Arten von Malware-Angriffen, z. B. Scareware und Leakware, die Cyberkriminelle in Verbindung mit Phishing-E-Mails einsetzen. Damit sollen Benutzer oder Unternehmen zur Zahlung gezwungen werden, um nicht von Popup-Fenstern überwältigt zu werden oder um die Veröffentlichung sensibler Daten im Internet zu verhindern.

Welche Gefahren birgt Ransomware?

Ransomware-Angriffe werden immer beliebter, ausgefeilter und kostspieliger in der Beseitigung. Das Ziel sind Daten, die sowohl das wertvollste als auch das verwundbarste Gut eines Unternehmens sind, wenn Cyberkriminelle es darauf abgesehen haben. Angreifer suchen sich in der Regel Unternehmen aus, die über große Mengen an sensiblen Daten verfügen, die sie für ihre tägliche Arbeit benötigen, denken Sie z. B. an Finanzunternehmen, Gesundheitseinrichtungen oder Behörden. Da mehr Menschen als je zuvor per Fernzugriff arbeiten, nehmen die Bedrohungen durch Ransomware zu, und die Angreifer verlangen höhere Gebühren für die Freigabe von Daten.

Da sich die Ausbreitung von Ransomware weiter vergrößert hat, sind auch die mit ihr verbundenen Gefahren gewachsen:

Ein erfolgreicher Ransomware-Angriff ist gefährlich, weil er enorme Kosten für Unternehmen bedeuten kann:

- Entgangener Umsatz

- Produktivitätsverlust

- Verlust des Markenimage

- Verlust des Vertrauens von Kunden und Partnern

Wie funktioniert die Ransomware?

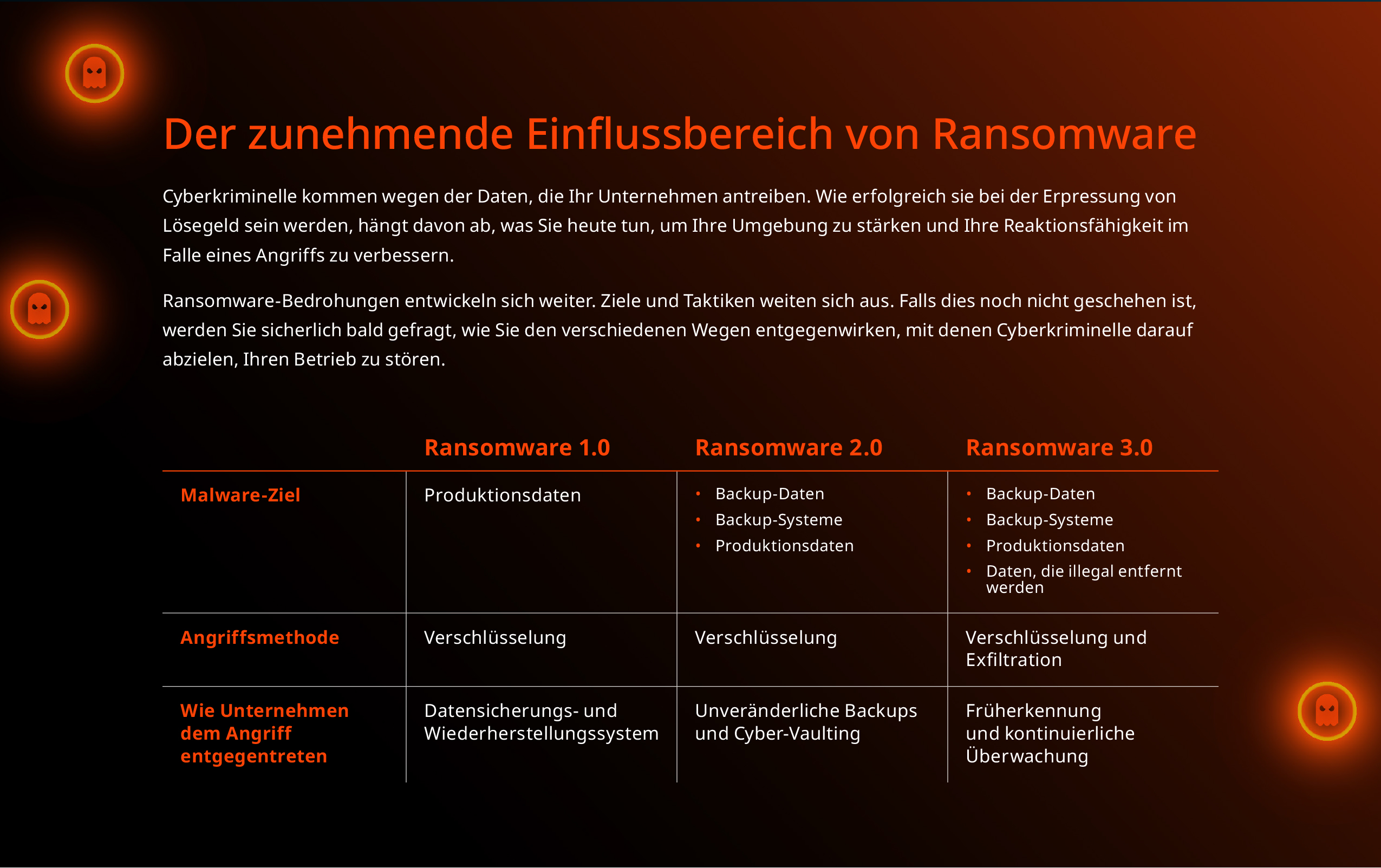

Heutzutage hängt der geschäftliche Erfolg von robusten digitalen Fähigkeiten ab. Cyberkriminelle nutzen die Abhängigkeit der Unternehmen von Daten aus, wenn sie Ransomware-Angriffe starten. Diese Art von Malware wird häufig über Schwachstellen in der Systemsoftware oder Phishing-Angriffe in Unternehmen eingeschleust, bei denen Benutzer auf kompromittierte Links klicken. In jedem Fall verschlüsselt oder sperrt Ransomware zunächst Daten. Die Angreifer verlangen dann eine Zahlung für die digitalen Schlüssel zu ihrer Entschlüsselung oder Freigabe. Das Geld, das Unternehmen zahlen, oft in Form von Kryptowährung, wird als „Ransom“ (Lösegeld) bezeichnet. Diese Art von Malware wird daher als Ransomware bezeichnet. Hinzu kommt, dass Cyberkriminelle sehr erfinderisch sind und ständig neue Arten von Malware entwickeln, um in Systeme einzudringen, sie zu verschlüsseln und so Lösegeld zu erpressen. Da die Angreifer auf große Gewinne aus sind, greifen sie nicht nur Produktionssysteme und Daten an, sondern auch Backup-Daten und Infrastruktur.

Was Unternehmen über Ransomware wissen müssen:

- Cyber-Kriminelle haben es jetzt auf Backup-Daten abgesehen, um die volle Kontrolle über die Daten zu erlangen oder, schlimmer noch, sie zu zerstören und den Geschäftsbetrieb zu unterbrechen. Sie wissen, dass Backups, die IT-Teams oft als Versicherungspolice betrachten, auch eine Schwachstelle sein können.

- Da ältere Backup-Produkte immer mehr Daten in verschiedenen Silos sammeln und speichern, entsteht aufgrund der Fragmentierung eine wachsende Angriffsfläche, die mehr Infrastrukturen anfällig für Ransomware-Angriffe macht.

- Eine veraltete Backup-Lösung bietet keine Unveränderlichkeit gegenüber Ransomware und ist manchmal das erste Angriffsziel von Cyberkriminellen.

- Eine frühzeitige Erkennung kann helfen, den durch Ransomware verursachten Schaden zu begrenzen. Die Wachsamkeit gegenüber externen Angreifern beinhaltet den Einsatz von moderner Datensicherheit und modernem Datenmanagement mit künstlicher Intelligenz und maschinellem Lernen (KI/ML). Auf diese Weise können Sie unerwünschtes Verhalten erkennen, Anomalien nahezu in Echtzeit aufspüren und mit Hilfe von Warnmeldungen sofort Benachrichtigungen versenden.

- Sollte der schlimmste Fall eintreten, müssen die IT-Teams die Backups schnell wiederherstellen, jedoch mit der Gewissheit, dass die wiederhergestellten Daten sauber sind. Die Backups werden in der Regel in Reinraumumgebungen dekontaminiert, um vor der Wiederherstellung Malware, Schwachstellen und andere Bedrohungen zu identifizieren. So wird sichergestellt, dass Bedrohungen nach der Wiederherstellung nicht sofort wieder aktiv werden können.

- Lange Datensicherungs- und -Wiederherstellungszyklen verschlimmern das Problem der Ransomware. Wenn nicht alle Daten wiederhergestellt werden können, müssen die fehlenden Daten neu eingegeben/erstellt werden, was die vollständige Rückkehr zum Betrieb erheblich beeinträchtigen kann.

Egal wann und durch wen, ein erfolgreicher Ransomware-Angriff ist eine aussichtslose Situation. Unternehmen werden betriebliche Auswirkungen erleiden, und wenn sie sich nicht frühzeitig darum kümmern, wird ihr Ruf geschädigt, unabhängig davon, ob sie das Lösegeld zahlen oder nicht – und Experten raten davon ab, da Unternehmen in vielen Fällen ohnehin nicht alle ihre Daten zurückerhalten.

Ein gutes Beispiel dafür, wie Ransomware funktioniert und wie sie bekämpft wurde, liefert die Erfahrung des Sky Lakes Medical Center.

Wie verbreitet sich Ransomware?

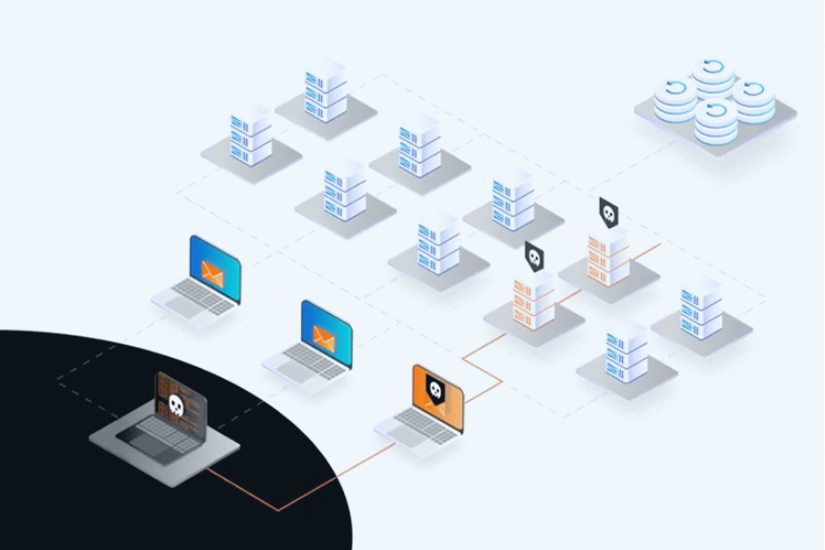

Wie das berühmte trojanische Pferd, mit dem Soldaten in eine Festung eindringen können, ermöglicht es Ransomware Hackern, einen anderen Computer, Server oder ein Gerät zu übernehmen. Sobald Ransomware in eine IT-Umgebung gelangt, kann sie sich wie ein Virus schnell seitlich – nach links und rechts – auf andere Systeme ausbreiten.

Cyberkriminelle zählen darauf, dass Menschen Fehler machen. Deshalb infiziert Ransomware Systeme in erster Linie durch E-Mail-Phishing-Angriffe. E-Mails mit Ransomware, einer Form von Malware, enthalten in der Regel bösartige Anhänge oder einen Link zu einer kompromittierten Website, über die infizierte Software heruntergeladen, dann unwissentlich und ohne Zustimmung auf dem System oder Gerät einer Person installiert wird. Sobald Ransomware in ein Netzwerk eingedrungen ist, kann sie sich über Systeme, Netzwerke und sogar andere Unternehmen hinweg ausbreiten – ein Angriffsmodus, der als „Insel-Hopping“ bezeichnet wird. In diesem Szenario schleust das Unternehmen, das bereits von Ransomware befallen ist, die Malware unwissentlich von seinen internen Systemen in die Systeme seiner Kunden oder Partner ein und sie „springt“ sozusagen zu einem anderen Unternehmen. Dieser Ansatz beschert Cyber-Angreifern ein neues Opfer – ohne dass ein neuer Angriff gestartet wird.

Da sich die Angriffsschemen von Malware blitzschnell ändern, ist es für Unternehmen leider unmöglich, jeden potenziellen neuen Angriff zu bekämpfen. Deshalb brauchen sie eine umfassende, moderne Datensicherheits- und Datenmanagement-Lösung, die sie vor Ransomware schützt.

Wie verbreitet ist Ransomware?

Den meisten Berichten zufolge ist Ransomware die am schnellsten wachsende Form der Internetkriminalität und nimmt von Jahr zu Jahr exponentiell zu. Ransomware ist im Gesundheitswesen und bei Finanzdienstleistungen besonders verbreitet, da die in den Systemen dieser Branchen enthaltenen Daten sensibel sind und daher von ruchlosen Akteuren, die sie im Dark Web oder anderswo verkaufen wollen, als wertvoller angesehen werden.

Laut den Prognosen von Cybersecurity Ventures wird bis 2031 alle 2 Sekunden ein Unternehmen, ein Verbraucher oder ein Gerät mit Ransomware angegriffen. Die geschätzten Kosten erfolgreicher Angriffe, die bis 2031 auf 265 Milliarden US-Dollar pro Jahr ansteigen werden, umfassen finanzielle Verluste durch Ausfallzeiten sowie Produktivitäts- und Reputationsschäden.

Können Ransomware-Angriffe vermieden oder verhindert werden?

Unternehmen können proaktive Maßnahmen ergreifen, um zu verhindern, dass Ransomware-Angriffe den Betrieb lahmlegen.

Genauer gesagt: Ransomware-Abwehrstrategien verbinden Zero-Trust-Sicherheitsprinzipien mit erweiterter Threat Intelligence und Erkennung, um Daten vor Cyberangreifern zu schützen. Die Ransomware-Abwehr umfasst sowohl den Schutz von Daten als auch die Erkennung von Cyber-Bedrohungen. So können Sie vermeiden, dass Sie im Falle eines erfolgreichen Angriffs Ihre Daten schnell wiederherstellen müssen.

Man geht inzwischen allgemein davon aus, dass jedes Unternehmen irgendwann von einem Ransomware-Angriff betroffen sein wird. Und die Dauer und Auswirkung einer solchen Attacke auf das Unternehmen hängen stark davon ab, wie seine Backups organisiert sind.

Wirksame Ransomware-Abwehrstrategien umfassen:

- Schutz von Backup-Daten und -Systemen – Unternehmen sollten in eine moderne Datensicherungs- und Wiederherstellungslösung investieren, die einen globalen Einblick in deren Daten ermöglicht. Die Lösung sollte Zero-Trust-Sicherheitsprinzipien beinhalten. Dazu gehören z .B. privilegierter Zugriff und Aufgabentrennung mit unveränderlichen Snapshots, Datenverschlüsselung, Write Once, Read Many (WORM), Konfigurationsprüfung und -scanning, Fehlertoleranzfunktionen und flexible Datenisolierungsfunktionen, um anspruchsvolle Recovery Time Objectives (RTOs) und Recovery Point Objectives (RPOs) mit den Sicherheitsanforderungen zur proaktiven Verhinderung von Ransomware-Angriffen in Einklang zu bringen.

- Verringerung des unbefugten Zugriffs – Unternehmen können Datendiebstahl und -verluste reduzieren, indem sie den Zugriff auf ihre Daten mithilfe moderner Datensicherheits- und Datenmanagement-Lösungen einschränken, die gleichzeitig vor Ransomware schützen. Zu diesen Funktionen gehören Multifaktor-Authentifizierung (MFA), Änderungsüberwachung oder Vier-Augen-Prinzip bei Änderungen sowie granulare und rollenbasierte Zugriffskontrolle (Role-Based Access Control, RBAC).

- Erkennung von Angriffen – Unternehmen mit einer modernen Datensicherungs- und Wiederherstellungslösung können auch die neuen, integrierten Funktionen zur Abwehr nutzen, die auf künstlicher Intelligenz und maschinellem Lernen (KI/ML) basieren. Mit diesen neuen Technologien zur Anomalieerkennung mit Threat Intelligence und Scanning können IT-Teams schnell feststellen, ob ein Ransomware-Angriff im Gange ist, da sie automatisch entsprechende Warnmeldungen erhalten. Darüber hinaus helfen die von modernen Datensicherheits- und Datenmanagement-Plattformen bereitgestellten Funktionen zur Erkennung von Cyberschwachstellen dabei, Ransomware-Angriffe abzuwehren.

- Stärkung der Sicherheitslage über APIs – Führende Hersteller von Sicherheitslösungen arbeiten zusammen, um Ransomware zu stoppen, indem sie vorkonfigurierte und anpassbare Technologie-Integrationen erschaffen. Außerdem kann eine kleinere, aber erweiterbare Plattform für Datensicherheit und Datenmanagement dazu beitragen, die Angriffsfläche zu verringern.

Kann Ransomware erkannt werden?

Ransomware-Erkennung wird immer mehr zu einem wirksamen Mittel, um Cyberkriminelle daran zu hindern, große Gewinne zu erzielen. Unternehmen, die über eine robuste Datensicherheits- und Datenmanagement-Lösung verfügen, können Ransomware-Angriffe besser erkennen als Unternehmen ohne eine solche Lösung. Die Anomalieerkennung in nahezu Echtzeit unter Verwendung von KI/ML-Technologie in Verbindung mit automatischer Alarmierung versetzt IT-Teams in die Lage, Ransomware-Angriffe zu erkennen. Vom Normalzustand abweichende Verhaltensmuster von Daten und Systemen werden schnell entdeckt und die IT-Experten werden darüber informiert.

Die frühzeitige Erkennung von Ransomware ist wichtig, denn sie unterstützt Unternehmen wie folgt:

- Vermeidung von Lösegeldzahlungen

- Datenverlust vermeiden

- Ausfallzeiten und Datenverluste begrenzen

- SLAs erfüllen

Kann Ransomware entfernt werden?

Ransomware-Entfernung, d. h. die Beseitigung von bösartigem Code, der nur dazu geschrieben wurde, Lösegelder zu erpressen, ist für Unternehmen möglich, die Vorbeugungsmaßnahmen gegen Ransomware ergriffen haben. Dazu gehört unter anderem die Einführung einer modernen Datensicherungs- und Wiederherstellungsinfrastruktur. Es ist auch möglich, dass Unternehmen, die zu Lösegeldzahlungen bereit sind, die Ransomware wieder entfernen können. Allerdings erklärten befragte Unternehmen, dass sie selbst nach Zahlung des Lösegelds nicht alle ihre Daten zurückerhielten.

Die Entfernung von Ransomware umfasst in der Regel Folgendes:

- Isolierung der betroffenen Systeme von internen und externen Netzwerken

- Scannen und Forensik zur Untersuchung des Schweregrads

- Beschaffen des Entschlüsselungstools

- Wiederherstellung aus dem Backup

- Robuste Sicherungs- und Wiederherstellungsfunktionen, die auch die Ransomware-Wiederherstellung einschließen

Kann Ransomware bekämpft werden?

Ja. Unternehmen können das Lösegeld an die Angreifer zahlen, was viele tun, sie erhalten dann den „Schlüssel“ zum Entsperren ihrer Daten. Dies ist jedoch kostspielig und schadet dem Ansehen. Alternativ können IT-Teams Angreifer ausbremsen und kein Lösegeld zahlen, wenn sie über eine moderne Plattform für Datensicherheit und Datenmanagement mit integrierten Funktionen verfügen, die sie vor Ransomware schützt, ihre Erkennung ermöglicht und die Wiederherstellung ihrer Daten gewährleistet. So können sie verhindern, dass ihre Daten zu einem Angriffsziel werden.

Mit einer leistungsstarken Ransomware-Wiederherstellungslösung können IT-Teams Daten erfolgreich wiederherstellen, während sie saubere, von Ransomware freie Systeme aufsetzen. Sie umfasst unveränderliche, schreibgeschützte Backup-Snapshots, die für die Sicherheit der Daten sorgen. Sie stellen sicher, dass die Backup-Daten niemals direkt zugänglich sind – auch nicht für externe Anwendungen. Die besten Lösungen verhindern außerdem, dass Ransomware den unveränderlichen Snapshot infiziert. Write-once read-many- (WORM) und andere Zero-Trust-Sicherheitsfunktionen für die Datensicherung ermöglichen es bestimmten Rollen auch, unveränderliche DataLock-Richtlinien für ausgewählte Aufgaben festzulegen. Jede hat eine zeitlich begrenzte Einstellung, die Datenschutz erzwingt und nicht gelöscht werden kann.

Wie verläuft die Wiederherstellung von Daten nach einem Ransomware-Angriff?

Unternehmen, die sich von einem Ransomware-Angriff erholen wollen, können die unveränderlichen Snapshots oder isolierten Daten einer modernen Datensicherheits- und Datenmanagement-Lösung nutzen. Damit können sie große Mengen unstrukturierter Daten, virtueller Maschinen (VMs) und Datenbanken zu jeder Zeit und an jedem Ort wiederherstellen.

Die Ransomware-Wiederherstellung ist für eine Cyber-Resilienz-Strategie unerlässlich. Auf diese Weise erhält ein Unternehmen schnell und flexibel wieder Zugriff auf Daten, die Cyberangreifer zur Lösegeldforderung verschlüsselt und gestohlen haben.

Wie hoch sind die Kosten durch Ransomware?

Cybersecurity Ventures schätzt, dass Ransomware bis 2031 jährliche Kosten in Höhe von 265 Milliarden US-Dollar verursachen wird. Diese Schadensschätzungen umfassen finanzielle Verluste durch Ausfallzeiten, z. B. Einnahmen aus dem elektronischen Handel, sowie negative betriebliche Produktivität und Rufschädigung. Aufgrund der hohen Kosten eines Angriffs beugen Unternehmen Ransomware jetzt mit Next-Gen-Datenmanagement-Lösungen vor.

Beispiele für Ransomware-Angriffe

Ransomware-Angreifer erstellen in der Regel Malware mit einer bestimmten Signatur, die bekannt wird. Beispiele für Ransomware-Angriffe sind: REvil/Sodinokibi, Hades, DoppelPaymer, Ryuk, Egregor, BadRabbit, BitPaymer, Cerber, Cryptolocker, Dharma, GandCrab, Locky, Maze, MeduzaLocker, NetWalker, NotPetya, Petya, SamSam und WannaCry.

Der moderne Ansatz von Cohesity zur Wiederherstellung nach Ransomware-Angriffen

Die Datensicherheit und das Datenmanagement von Cohesity erhöhen die Widerstandsfähigkeit gegenüber Cyberangriffen und helfen Unternehmen, Lösegeldzahlungen zu vermeiden.

Cyberkriminelle haben es zunehmend auf Backup-Daten abgesehen und versuchen, diese zu exfiltrieren. Cohesity verwendet eine moderne, mehrschichtige Methode, um zu verhindern, dass Backups und Daten Opfer von Ransomware werden. Die unveränderliche Architektur von Cohesity mit Zero-Trust-Prinzipien gewährleistet, dass Backup-Daten nicht verschlüsselt, verändert oder vorzeitig gelöscht werden können. Mithilfe von KI/ML-Technologien sorgt Cohesity für Transparenz und überwacht die Daten kontinuierlich auf Anomalien. Im schlimmsten Fall hilft Cohesity den IT-Teams, eine saubere Kopie der Daten im globalen Netzwerk zu nutzen – einschließlich Multiclouds –, um den Zugriff sofort wiederherzustellen und Ausfallzeiten zu minimieren.

Schützen – Die unveränderlichen Backup-Snapshots verhindern in Kombination mit DataLock (WORM), RBAC, Isolierung virtueller Daten, Fehlertoleranz und Multifaktor-Authentifizierung, dass Backup-Daten zum Angriffsziel werden

Erkennen – Die KI-/ML-gesteuerte Intelligenz identifiziert Muster und meldet automatisch Anomalien

Schnelles Wiederherstellen – Die einfache Suche und sofortige Wiederherstellung zu jedem beliebigen Zeitpunkt sorgen dafür, dass IT-Teams die Betriebsbereitschaft schnell wiederherstellen können. Die einzigartige schnelle Massenwiederherstellungsfunktion von Cohesity stellt in kürzester Zeit große Mengen unstrukturierter Daten, Hunderte von virtuellen Maschinen (VMs) und große Datenbanken wieder her, um Ausfallzeiten zu reduzieren

Laden Sie den Leitfaden zur Ransomware-Bereitschaft herunter, um mehr zu erfahren.